-

Postów

36 523 -

Dołączył

-

Ostatnia wizyta

Treść opublikowana przez picasso

-

Z tego co wyczytałam na forum IPS, to rozwiązanie zostało odrzucone już we wczesnej fazie rozwojowej IPB4 przy omawianiu zastępowania emotikon wersjami skalowanymi (stąd też mamy teraz Emoji, a nie SVG). W związku z tym wątpię, by kolejna wersja forum to wprowadziła. W IPB5 spodziewam się Font Awesome 5 (via CSS) i CKEditor 5.... Wstawienie opisów wymaga naruszenia szablonów stylu (a nie CSS), a tego chcę uniknąć. Gdy znajdę czas, być może zgłoszę autorowi stylu sugestię dodania opisu do przycisku lupy i krzyżyka zamykającego globalny komunikat. Większość ma tekstowe opisy przecież, czy Ty ich nie widzisz? Każdy przycisk mam etykietę tekstową: Natomiast dzięki za wytropienie, że dwie ikony nie są ładowane jako Font Awesome, to wymaga korekty. Ale jest to duperela i dopiero po mocnym skalowaniu strony wyszłoby na jaw, że dana ikonka jest "rozmyta", więc zostawiam sobie to na później. W mojej opinii to nie jest potrzebne. Tekst sam w sobie zawiera kompletną informację. Strzałka oznacza tylko że menu się rozwinie, ale jej brak nie wpływa w ogóle na zachowanie przycisku, użytkownik i tak musi go kliknąć. To jest "ranga" naliczana ilością postów. Od zawsze była to informacja o miernej jakości merytorycznej. Do wglądu stara dyskusja. Nie mam tego problemu, albo nie odtwarzam dokładnie kroków jakie wykonałeś. Z opisu wyczuwam, że występuje u Ciebie chyba jakiś problem z wydajnością, tzn. reakcje są opóźnione i w związku z tym mogą się "nakładać". Trudno tu wydać jednoznaczną opinię. Wersja IPB3 też była naszpikowana JavaScriptem (i to słabo zorganizowanym), a temat z bogatszym formatowaniem potrafił spocić tutaj procesor użytkownikowi z bardzo słabym kompem. W IPB4 mimo wszystko platforma JavaScript została ulepszona, a także niektóre partie zostały przepisane na inną technikę (np. w edytorze IPB3 nagłówek cytatu był mielony via JavaScript, w IPB4 jest on rysowany via CSS). I w grę wchodzi więcej czynników. Być może problem na niektórych forach leży w czym innym, tzn. kiepski hosting. Widziałam wiele przypadków, gdy ktoś przeszedł na IPB4 nieomal "w ciemno" i wychodziło na jaw, że serwer nie wyrabia, wszystko zamulone i trzeba podwyższać parametry serwera albo dać sobie spokój z tą wersją.

-

Wielkie dzięki za reakcję. Nikt się nie wypowiadał i główkowałam o co chodzi, czy nie ma uwag, czy też brak zainteresowania. Przyjmuję uwagi od wszystkich, aktywność nie ma znaczenia. W tej kwestii na razie nie podejmuję działań. Nie tylko ze względu, że należałoby wykonać masę modyfikacji w skinie, ale i ze względu że to nie jest "czarno-biała" sprawa i nie da się po prostu zaadresować wszystkich scenariuszy i zagwarantować, by każdy był zadowolony. Font Awesome jest integralnym składnikiem IPB4, nie jest ładowane z zewnętrznego źródła tylko z naszej strony (czyli nie osadzamy skryptu linkującego do innej strony). uBlock Origin, jeśli poinstruowany by blokować te obiekty na naszej stronie, blokuje wewnętrzny komponent forum, a nie obiekt zdalny podmiotów trzecich: https://www.fixitpc.pl/applications/core/interface/font/fontawesome-webfont.ttf?v=4.7.0 https://www.fixitpc.pl/applications/core/interface/font/icomoon.ttf?v=-29n77j Zauważ też, że ten drugi link opisuje lukę bezpieczeństwa sprzed 8 lat w archaicznym Firefox. Przełączono się na ten system, by zwiększyć wydajność i przyśpieszyć ładowanie strony, oraz dostosować forum do różnych urządzeń i wyświetlaczy wysokiej rozdzielczości. Gdyby to były obrazki, już w standardowym wydaniu bez skalowania waga strony by wzrosła, oraz należałoby ładować jakieś monstra, które dobrze się skalują i nie wyglądają fatalnie, co niestety odbiłoby się na wydajności. Dla porównania, w nowej wersji forum strona główna waży ~16 KB, w starej było to wielokrotnie więcej. Wszystkie partie stylu używają Font Awesome. Przywrócenie poprzedniego stanu oznaczałoby właściwie napisanie stylu od nowa i wymianę setek odnośników, przejście na przestarzałą technologię, obniżenie wydajności strony. To niestety nie wchodzi w grę. Jeśli chodzi o teksty ułatwień dostępu, to które miejsca masz na myśli konkretnie? Sprawdziłam Palemoona 27 (wersja portable) i ja nie mam na nim opisywanych problemów... Jaka wersja, jakie dodatki są zainstalowane? PS. Palemoon jest oparty na bardzo starym kodzie Mozilla (odpowiednik bodajże Firefox 38, podczas gdy najnowszy Firefox to już 60+) i jeśli pojawią się jakieś potwierdzone problemy z nim w kombinacji z naszym forum, nie dam rady temu zaradzić. IPB jest zmajstrowane pod najnowsze wersje głównych linii.

-

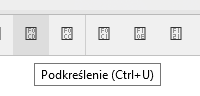

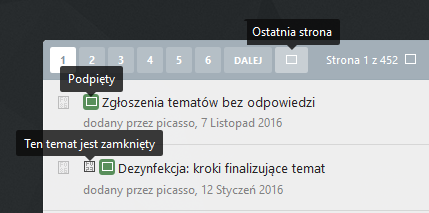

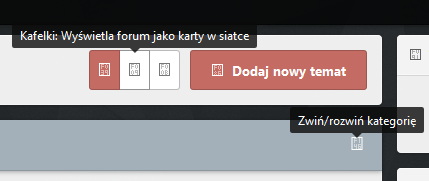

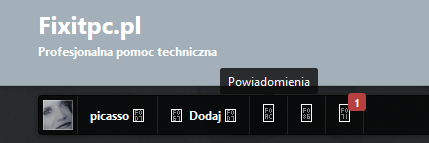

Forum zostało pomyślnie zaktualizowane do wersji 4.3.5. Najdłuższa aktualizacja w historii forum. Bezbłędnie wykonaliśmy aktualizację jako taką i własne podmiany w bazie danych. Forum było w stanie gotowości już w niedzielę, wyskoczyły jednak niespodziewane dodatkowe problemy i prewencyjnie nie chcieliśmy włączyć forum (by mieć pewność że nie ma poważnych błędów wymagających inwazyjnych zmian). Udaliśmy się po pomoc techników IPS. To już chyba standard w naszym przypadku, że można liczyć tylko na siebie. Brak mi słów na to co wyprawiał (płatny!) support ?. Nie dość, że zwlekali z każdą odpowiedzią przetrzymując nas, to jeszcze dowiedzieliśmy się, że mamy cofać całe forum i ... uwaga .. zmienić serwer w celu dalszej diagnostyki. Jałowa dyskusja trwała do wczoraj! Diagnoza wydała nam się kuriozalna i odmówiliśmy współpracy, byliśmy bowiem przekonani, że problemy są małe, tylko już ze zmęczenia nie widzimy clou. I zgodnie z podejrzeniem okazało się, że to były naprawdę małe fiksy, tylko dojść do tego to była łamigłówka. Wszystko rozwiązaliśmy samodzielnie. Co nowego: Nowy styl Całkowicie nowy domyślny skin dostarczany z instalacją, ale jest on tu pozostawiony jedynie do celów porównawczo diagnostycznych i żadne poprawki na nim nie są wykonywane. Nasz poprzedni styl iSkin miał pogrzeb i został zakupiony nowy styl Chameleon (ustawiony tu jako domyślny), który i tak został radykalnie przerobiony przeze mnie ręcznie, by nie przypominać wersji sklepowej, a jednocześnie podtrzymać wrażenia znane z wcześniejszego stylu. Forum używa Font Awesome zamiast standardowych obrazków oraz adaptuje czcionkę do możliwości systemu (czyli np. użytkownicy Windows 10 widzą inną czcionkę niż użytkownicy XP). Responsywność / adaptacja do parametrów urządzenia/ekranu Skin jest responsywny i dostosowuje swoją formę w oparciu o zakres widoczności ekranu. To oznacza, że ten sam skin działa na komputerach, tabletach i telefonach. Odrębna wersja Mobilna nie jest już potrzebna. Możecie potestować jak to działa zmniejszając okno przeglądarki do jakiś radykalnych poziomów. Pływający nagłówek Specjalnością naszego skina jest pływający nagłówek, zawsze widoczny podczas skrolowania strony. Aktualizacja: post #36, obecnie menu z opcjami jest zawsze widoczne także na urządzeniach mobilnych. Ikony forum Fora na stronie głównej otrzymały wyróżniające je ikonki. Ikony te działają po staremu, tzn. dla zalogowanych zmieniają natężenie dla oznaczenia że pojawiły się nowe tematy/posty. Nowe tryby wyświetlania forum Na stronie głównej jest zlokalizowany przycisk umożliwiający zmianę wyświetlania struktury forum: Wybrany tryb jest zapisywany w Ciasteczku o nazwie ips4_forum_view. Opcja nie jest dostępna dla Gości. Nowe menu nawigacyjne Dodatkowo, pasek ze ścieżką dostępu został powielony na spodzie. - Na pasku górnym po prawej stronie zalogowani widzą opcję "Nieprzeczytana zawartość" a goście "Cała aktywność". Opcje te zastępują dawne "Wyświetl nową zawartość". Przycisk "Otwórz szybką nawigację" został usunięty. - Na pasku dolnym po prawej stronie została umieszczona opcja "Oznacz jako przeczytane", widoczna tylko dla zalogowanych. Aktualizacja: w wersji 4.4.3 funkcja ta nie powoduje już przeładowania strony. System widżetów Zastępuje dawny pasek boczny. W systemie widżetów działają górne, dolne i boczne partie strony - na dowolnej stronie forum, a nie tylko na glównej. Z wizualnego punktu widzenia użytkownicy nie odczują różnicy, gdyż utrzymałam replikę formy znaną z poprzedniej wersji forum. Zaznaczę jednak, że obecnie Administrator ma szerokie możliwości modyfikacji tych obszarów i nie jest wykluczone, że w przyszłości pojawią się nowe obiekty. Pasek boczny Zostały tu przeniesione Statystyki forum (uprzednio na spodzie strony). Widżet "Tematy" działa inaczej niż poprzednie "Najnowsze tematy" (tylko lista nowych tematów): pokazuje ostatnie 5 tematów w których nastąpiła aktualizacja, tzn. zarówno nowy temat, jak i temat w którym pojawiła się nowa odpowiedź. Został wprowadzony licznik odpowiedzi, by odróżnić te typy od siebie: W przeciwieństwie do poprzedniej wersji forum bloków tych nie można zamknąć, gdyż decyzja o obecności elementów jest teraz wyłącznie w gestii Administratora. Domyślnie pasek jest widoczny na urządzeniach mobilnych i tak na razie to zostawiłam. Lista użytkowników online - Usunięte linki Moderatorzy (przeniesione do menu Przeglądaj), Najaktywniejsi użytkownicy dzisiaj i Najaktywniejsi użytkownicy w ogóle (funkcje zastąpione przez tzw. Ranking, który został tu wyłączony). - Usunięte boty przeglądarek z listy. - Zalogowani jako anonimowi nie są już oznaczani gwiazdką. Stopka - Zostały usunięte następujące funkcje: centralny przycisk Przejdź na górę (zastąpiony przez nowy spodni pasek nawigacji), Oznacz jako przeczytane (przeniesione nieco powyżej do paska nawigacji), Pomoc (uznana za zbędną). - Menu języków otrzymało flagi. Widoki tematów i postów Zmieniona ilość tematów i postów wyświetlanych na stronie na 25. Ogłoszenia Mogą być teraz przesuwane w różne miejsca. Obecnie wyświetlają się także na stronie tematu, co powinno pomóc nakierować użytkownika na realizację zasad działu. Otwierają się w modalnym oknie bez przeładowania strony. Widok listy tematów: - Nowe etykiety tematów: Podpięty Promowany Ankieta Widoczne tylko dla Moderatorów (opis w dalszej części) Etykieta Gorący temat została ulepszona i już nie pokazuje się dla starych tematów z dużą ilością postów. Etykieta ujawnia się w zależności od przedziału czasu w którym pojawiły się X ilość postów, a nie jak to było poprzednio od ogólnej ilości postów. Domyślne ustawienie to 10 postów w ciągu ostatniej godziny. - Nowy podgląd tematu, obecnie wystarczy najechać na nazwę tematu i pojawia się pop-up separujący podgląd pierwszego i ostatniego posta w kartach. Podgląd jest pełny, tzn. pokazuje się zawartość całego posta (ze scrollem, jeśli za długi) z zachowanym formatowaniem. - Tematy nieprzeczytane są teraz w pogrubiane, a temat przeniesiony jest lepiej wyróżniony (tzn. informacja gdzie go przeniesiono). - Została usunięta opcja "Kto pisał w" po kliknięciu w ilość odpowiedzi. Podejrzewam, że większość nawet nie wiedziała, że taka opcja jest. - Usunięta opcja "Wyświetl więcej tematów" pod listą tematów danego forum. Obecnie cała paginacja działa w technice Ajax (bez przeładowania stron) - wystarczy kliknąć na numer strony, by błyskawicznie pojawiła się lista tematów z konkretnej strony. - Została usunięta informacja przez kogo jest moderowane dane forum (uprzednio opcja "Forum prowadzone przez" na belce przeglądających) Widok tematu: - Zostały usunięte obiekty specyficzne dla starego stylu iSkin, tzn. przyciski przełączające widok między standardowym a uproszczonym (bez avatarów), oznaczenie aktywności przy nicku, przycisk "Do góry". - Został także usunięty # numer posta, ale przywróciłam tę funkcję. - Zlikwidowałam pole "Skąd:" pod avatarem. Informacja nie wnosi nic do sprawy, i tak jest dostępna w widoku profilu. - W nagłówku tematu zostały dodane etykiety tematów. - Przyciski edycji i cytowania zostały przesunięte na lewo, a Multicytowanie jest teraz w formie plusa. Do Moderatorów: opcje moderacyjne też tam przesunięte i spięte w jednym menu (poprzednio każda opcja wyliczana z osobna). - Możliwość (roz)zwinięcia cytatów, co jest przydatne przy czytaniu tekstu z ogromnymi cytatami. I w końcu spoilery zostały dopasowane do wyglądu pozostałych, nie rażą już siermieżnością. - Jeśli post był edytowany, informacja jest teraz sygnalizowana też na belce posta. Użytkownicy widzą tę informację, jeśli autor zaznaczył pokazywanie, że post był edytowany. Natomiast nie da się już tego ukryć przed Moderatorami/Administratorami, widzą informację o edycji niezależnie od tego czy użytkownik wybrał opcję pokazywania. - Odnośniki nawigacyjne Wróć do forum Następny nieczytany temat zostały przelokowane na spód między edytorem a linkami współdzielenia. Aktualizacja: w wersji 4.4.3 zostały usunięte nazwy działów i tytuły tematów z linków "Przejdź do listy tematów" i "Następny nieprzeczytany temat" zlokalizowanych na spodzie tematu. - Zmiany w linkach współdzielenia: dodany link Pinterest; usunięte StumbleUpon (martwy serwis zastąpiony przez Mix), Google+ (post #20) oraz Pobierz i Drukuj. Aktualizacja: w wersji 4.4.3 została dodana obsługa Lazy Load ("leniwe" / opóźnione ładowanie) - Obrazy i media osadzone nie są ładowanie razem ze stroną, zostaną wczytane dopiero w momencie gdy użytkownik przewinie stronę do miejsca w którym się znajdują. Ciężko uchwycić ten efekt na zrzucie ekranu czy video, przy przewijaniu na ułamek sekundy powinny się pojawić szare bloki "rezerwujące" miejsce, które zostaną zastąpione obrazami po ich pełnym załadowaniu. Dzięki temu rozwiązaniu strona wczyta się szybciej. Zmiana powinna też pomóc słabszym komputerom, które mocno się pocą przy renderowaniu strony z ogromną ilością obrazków czy osadzonych linków. Logowanie Opcja "Zapamiętaj mnie" generuje teraz cookie o dłuższej żywotności (90 dni zamiast 7). Ostatnio używane urządzenia: W ustawieniach konta (opisanych poniżej) jest nowa sekcja ze stroną pokazującą wszystkie urządzenia które zostały użyte do logowania przez ostatnie 90 dni. Jest pokazywane urządzenie, przeglądarka oraz fizyczna lokalizacja (pobrana via GeoIP lookup). Jeśli podczas logowania zaznaczono opcję "Zapamiętaj mnie", pokazuje się przycisk umożliwiający rezygnację z tej opcji, co jest pomocne gdy omyłkowo pozostano w stanie zalogowanym na jakimś publicznym komputerze. W przypadku wykrycia podejrzanej pozycji można kliknąć na link "Widzisz urządzenie którego nie rozpoznajesz ?" uruchamiający dialog zabezpieczenia konta poprzez zmianę hasła. Administrator może także włączyć wysyłanie powiadomienia na e-mail o nowo logowanym urządzeniu. Funkcja ta domyślnie jest wyłączona i tak to zostawiłam. Widok dla gości: W widoku subforów został usunięty przycisk "Zaloguj się aby dodać temat". W widoku tematów podobnie stało się z przyciskiem "Zaloguj się, aby dodać odpowiedź", który zastąpiono wielkim dialogiem umieszczonym na spodzie tematu. Profil | Ustawienia Nowe domyślnie zdjęcie (awatar literniczy) Domyślny obrazek został zastąpiony przez automatycznie generowane obrazki zawierające pierwszą literę nicka na kolorowym tle. Kolory są wybierane losowo i w sposób niepowtarzalny. Różni użytkownicy mający nick rozpoczynający się od tej samej litery otrzymają różne kolory, np.: Aktualizacja: w wersji 4.4.3 zmienił się format avatarów literniczych na SVG, co oznacza wysoką jakość przy skalowaniu, spadek wagi oraz szybszy rendering strony. Dodatkowo, została dodana możliwość ponownego przycięcia już ustawionych awatarów nieliterniczych. Uproszczenie i redukcja ustawień W menu głównym konta usunięte ustawianie statusu i Moja zawartość (występują tylko w profilu) oraz Komunikator (nadal dostępny z poziomu ikony Wiadomości), przeniesiony tu link do Moje załączniki i Wyloguj. Zostały usunięte lub wyłączone następujące funkcje: - Ustawianie strefy czasowej i korekta przy przechodzeniu na czas letni: IPB4 automatycznie wykrywa i ustawia pasującą strefę czasową. Powinno to zlikwidować stary problem przesunięć czasowych notowanych będąc zalogowanym i wylogowanym. Informacja jest przetrzymywana w Ciasteczku o nazwie ips4_ipsTimeZone. - Komentarze: Konfiguracja usunięta. Nie jest już możliwe globalne w(y)łączenie lub ręczne zatwierdzanie komentarzy. Aktualizacja: post #54, obecnie pole statusu globalnie wyłączone, więc komentarze i tak niedostępne. - Sygnatury: Postawiono nacisk na "zawartość" i uznano, że sygnatura odciąga uwagę od treści zasadniczej. Sygnatury były tu problematyczne od samego początku i pomimo licznych ograniczeń wprowadzonych przeze mnie i tak były jedną z podstawowych metod używanych przez spamerów do reklamowania dziwnych treści i stron. Ponadto, nowa zmiana sugeruje, że planują tę funkcję na jakimś etapie całkowicie wyeliminować, więc zapobiegawczo zostawiam domyślną konfigurację, by nie gromadzić już danych które potencjalnie zostaną i tak utracone. - Gravatary: Aktualizacja: w wersji 4.4.3 Gravatary zostały całkowicie usunięte ze względów prywatności oraz problemów wydajnościowych. - Znajomi: Ta zmiana została już omówiona w wątku wstępnym. Znajomi zostali usunięci na korzyść Obserwowanych. - Edycja profilu, konfiguracja powiadomień oraz Ignorowanych została odseparowana od Ustawień, w których nadal można jednak znaleźć szybkie odnośniki do tych stron. - Konfiguracja Obserwujących oraz ostatnio odwiedzających profil jest zlokalizowana bezpośrednio w widoku profilu (patrz niżej) a nie w Ustawieniach. Nowa aranżacja strony profilu Ocena użytkownika poprzez gwiazdki została usunięta. Pojawił się podział na karty Aktywność (łączy funkcjonalność dawnego pola statusu i sekcji "Przegląd: Status / Posty / Tematy") i "O mnie". Domyślny widok jest ustawiony na Aktywność. Jeśli użytkownik nie wypełnił "O mnie", nie pokazuje się ta karta wcale. Blok Znajomi został zastąpiony przez Obserwujących. Dawne bloki Statystyki i Kontakt zostały inaczej zaaranżowane i przeniesione na lewo. Dawne pole "Odwiedzin" przeniosło się do bloku wizytujących profil. Zniknęło pole Wiek, tylko data urodzin się wyświetla, za to przywrócono pole informacji co konkretnie robi użytkownik. Licznik odwiedzin zaś przeniesiony do odwiedzających. Aktywność | Kompletna zawartość użytkownika Karta Aktywność podaje tylko kilka ostatnich rekordów. Do przeglądania całej zawartości służy przycisk: We własnym profilu W cudzym profilu W poprzedniej wersji forum pokazywanie zawartości użytkownika było oparte na wyszukiwarce forum, przycisk był po prostu linkiem uruchamiającym nową stronę z rezultatami wyszukiwania, a rezultaty były ograniczone tylko do ostatniego roku (by nie obciążać serwera). W nowej wersji forum przycisk działa w zupełnie innej technice, dynamicznie przełącza widok profilu na tryb przeglądania zawartości, a zawartość jest kompletna (nie limitowana czasowo). Pole statusu Aktualizacja: post #54, obecnie pole nie jest w ogóle dostępne. Punkty ostrzeżeń (przypominam: widzi je tylko delikwent i Administracja/Moderacja) Bardziej prominentne i szczegółowe (informacja o tym czy są nałożone jakieś ograniczenia oraz ostatnie ostrzeżenie) Obserwujący Konfiguracja we własnym profilu vs. Konfiguracja w cudzym profilu Nowa funkcja zastępująca poprzednich Znajomych. Jest to relacja jednostronna, tzn. nie ma wymogu obserwowania się wzajemnie. Nie ma możliwości zatwierdzania Obserwujących, ale można globalnie wyłączyć obserwowanie swojego profilu wprost ze strony profilu jak pokazane na obrazku. Ostatnie wizyty Konfiguracja została przeniesiona z Ustawień wprost do widoku profilu. Użytkownicy zarejestrowani przed aktualizacją forum domyślnie mają ten blok włączony (o ile nie zmienili wcześniej konfiguracji). Nowi użytkownicy domyślnie mają blok nieaktywny i ręcznie muszą go uaktywnić z poziomu strony profilu. Szybkie dodawanie nowego tematu Pojawił się nowy przycisk na stronie głównej: ... oraz: Przycisk +Dodaj to globalna funkcja umożliwiająca szybkie utworzenie zawartości w dowolnej aplikacji na dowolnej stronie. Z perspektywy naszego forum przycisk wydaje się mało użyteczny, gdyż zainstalowane aplikacje ograniczają się do forum i kalendarza. Większy sens tego rozwiązania ujawniłby się, gdyby zostały tu zainstalowane dodatkowe aplikacje IPS, np. Galeria czy Pliki. Aktualizacja: w wersji 4.4.3 przycisk +Dodaj obsługiwany także dla urządzeń mobilnych. Dodatkowo, post #54, obecnie użytkownicy widzą tylko jedną pozycję "Temat". Szybka edycja tytułu tematu W widoku subforum oraz w widoku tematu wystarczy kliknąć na tytuł i przytrzymać, by otworzyło się pole edycji. ESC wycofuje z edycji. Rzecz jasna tylko autorzy tematu mogą edytować tytuł własnego tematu, a Moderatorzy wszystkie tematy w sekcji którą moderują. Cytowanie selektywne Prośba o tę funkcję pojawiła się wcześniej na forum w tym temacie. Wystarczy zaznaczyć fragment tekstu w widoku tematu, pojawi się opcja cytowania zakreślonego obszaru, a cytat zostanie automatycznie załadowany do edytora. Cytaty zagnieżdżone (cytat w cytacie): Obecnie automatycznie generowane cytaty via standardowe przyciski Cytuj i Cytat wielokrotny mają wycinane cytaty w cytacie. Funkcja sprawiała problemy i usunięto tę możliwość z automatycznego cytowania. Nadal jednak można zagnieżdżać cytat w cytacie za pomocą opcji cytowania selektywnego lub ręcznie przy udziale przycisku , o ile potrzebne. Edytor CKEditor zaktualizowany do wersji 4.10 (Changelog CKEditor). Aktualizacja: w wersji 4.4.3 nowszy CKEditor 4.11.4. Jest to całkowicie nowy edytor, zarówno pod maską, jak i z wyglądu. Edytor używa teraz trybu div (zamiast iframe), co przyśpiesza jego działanie i usprawnia obsługę na urządzeniach mobilnych. Responsywność / adaptacja edytora do parametrów ekranu/urządzenia: - Edytor dynamicznie zmienia rozmiar i kształt w zależności od rozmiaru okna oraz miejsca gdzie jest osadzony. Są skonfigurowane trzy widoki: Komputer, Tablet, Smartfon. Każdy z tych widoków ma przypisany inny zestaw opcji formatujących. Na małych ekranach, tabletach i telefonach menu edytora jest zredukowane. Administrator wprawdzie może ustawić to dowolnie, ale zostawiłam domyślne ustawienia. Duży (Komputer) Średni (Tablet) Mały (Smartfon) - Podczas wpisywania treści edytor automatycznie "rozciąga się" dopasowując pole widoczności do wpisywanej treści. Nie ma już uchwytu w prawym dolnym rogu umożliwiającego ręczne powiększenie obszaru roboczego. Uproszczony tryb i menu: - Funkcja "Użyj pełnego edytora" (poprzednio oferująca edycję tytułu tematu, załączanie plików, podgląd posta i ankietę) została zlikwidowana. Obecnie dostępny tylko jeden tryb edytora udostępniający wszystkie opcje na tacy. To definitywnie powinno zlikwidować problemy użytkowników ze znalezieniem opcji... - Menu edytora mocno uproszczone, mniej przycisków. W widoku Komputer zlikwidowane: wstawianie obrazu, usuwanie odnośnika, wstawianie indeksu górnego i dolnego, opcje kopiowania i wklejania, opcje wcięcia tekstu, Czcionka, "Moje media", Szukaj, Zamień. Administrator może dowolnie modyfikować zestaw widocznych przycisków, ale zostawiłam układ nieomal domyślny, bo użytkownicy forum i tak z większości przycisków nie korzystali. Przypominam, że menu edytora jest responsywne, im mniejszy ekran tym mniej przycisków widocznych. - Zostały usunięte też Opcje edytora (funkcje "Domyślnie wklejaj jako czysty tekst" oraz "Wyczyść moją zapisaną zawartość") na korzyść komunikatów czasu rzeczywistego. Przy wklejaniu treści oraz otwieraniu edytora pojawiają się komunikaty umożliwiające konwersję formatowania oraz usunięcie zapisanej treści. Menu kontekstowe edytora: Nareszcie! Przełączenie na tryb div oznacza także ładowanie poprawnego menu kontekstowego przeglądarki (menu tekstu zamiast menu strony z innymi opcjami przeglądarki) w przypadku gdy okno edycji jest jeszcze puste. Rozwiązuje to bardzo stary problem nakreślony w archiwalnym wątku aktualizacji. Różnicę odczują przede wszystkim użytkownicy Firefox: IPB 4.x vs. IPB 3.x Dodatkowo jest też menu własne CKEditor, które jest wywoływane poprzez przytrzymanie CTRL i prawy klik. W zależności od typu zawartości w oknie edytora i kliku na określony obiekt, menu kontekstowe może oferować różny zestaw opcji: Menu pustego okna, tekstu oraz treści "mieszanych" Menu edycji obrazu Menu edycji linka Menu edycji cytatu Wklejanie i usuwanie formatowania Podczas wklejania skopiowanego sformatowanego tekstu edytor zadaje pytanie czy zachować formatowanie: Dodałam też stosowny przycisk w edytorze umożliwiający usuwanie formatowania zaznaczonego fragmentu: Nowe linie / paragrafy: Edytor został skonfigurowany, by ENTER tworzył przejście do nowej linii, zamiast nowego paragrafu. Ma to znaczenie pod kątem wizualnym, paragrafy tworzą "szpary" wyglądające jak puste linie i by tego uniknąć należałoby stosować aż dwie kombinacje (ENTER do paragrafów i SHIFT+ENTER do nowych linii), co po prostu jest nie do przejścia dla mało obeznanych użytkowników. Przy okazji, w związku z radykalną wymianą edytora powinien zniknąć problem samoczynnego wymazywania nowych linii sygnalizowany przy poprzedniej aktualizacji. Tylko tryb wizualny | Minimalne wsparcie formatowania BBCode: Ta wersja edytora działa w czystym HTML. Nie ma już podziału na tryb WYSIWYG i BBCode, jedyny dostępny tryb to tryb wizualny. BBCode jest nadal parsowane za kulisami, ale nie w edytorze. W związku z tym zostały zlikwidowane wszelkie widoczne ślady obsługi BBCode, tzn. przycisk umożliwiający przejście na Tryb BBCode oraz menu wyboru BBCode. Zalecanym jest używanie przycisków w edytorze, by wprowadzić określone formatowanie i widzieć poprawną formę docelową od razu w poście. Wprawdzie standardowe formatowanie BBCode jako takie nadal można wklejać bezpośrednio w edytorze i sprawdzić rendering przy udziale przycisku Podgląd , ale rezultaty nie są już gwarantowane. Obsługa BBCode jest podstawowa, a bugi związane z BBCode w ogóle nie są już rozwiązywane, więc wszelkie problemy związane z tym typem formatowania są poza zasięgiem mojej naprawy. Ulepszone CODE | QUOTE | SPOILER: Mowa tu o przyciskach edytora realizujących te funkcje, a nie o tagach BBCode wpisywanych ręcznie: Wszystkie wymienione mają dokładnie zaznaczone pola graniczne wewnętrzne i zewnętrzne oraz są ruchome. Łatwo przesunąć je w inne miejsce, co było prawdziwym koszmarem w poprzedniej wersji forum. Po najechaniu na blok pojawia się kontroler pozycji umożliwiający uchwycenie bloku i upuszczenie go w dowolnym miejscu. Dialog wstawiania kodów został pozbawiony opcji numerowania linii. Zestaw dostępnych kodów został rozszerzony, pojawiła się też długo przeze mnie wyczekiwana opcja kodu bez kolorowania składni. Jeśli wybrano któryś kod z kolorowaniem składni, podgląd w edytorze ją teraz pokazuje. Wstawionego już kodu nie można edytować bezpośrednio w poście, należy przez dwuklik na kod wywołać główne menu edycji kodu i z jego poziomu dokonać zmian. Autoparsowanie: W odróżnieniu od poprzedniej wersji forum ręczne wpisanie lub wklejenie odnośnika URL czy kodu Emoji/Emotikony (np. dwukropek z okrągłym nawiasem) skutkuje natychmiastową konwersją na docelową formę wyświetlania widoczną po zapostowaniu. Istnieje też rozbudowany system automatycznego osadzania specjalnych linków czy obrazków - popatrz niżej na ustęp "Odnośniki osadzone (z podglądem)" oraz "Wstawianie i przetwarzanie obrazów". System jest ponoć na tyle sprytny, by nie kolidować z innymi operacjami. Np. podmiana nie powinna się pojawić w następujących scenariuszach: kod Emoji/Emotikony w środku słowa, linki umieszczone w tagach BBCode czy treści w Code. Aczkolwiek już zdołałam wychwycić sytuacje, gdy niepożądana konwersja ma miejsce. Aktualizacja: obecnie zastępowanie kodów Emoji/Emotikonów zostało zdeaktywowane ze względu na problemy z niepożądanymi konwersjami treści. Odnośniki klasyczne: Przycisk dodawania odnośnika oferuje teraz przyjazny dialog, który w końcu posiada pole "Tekst odnośnika". Brak tego pola to była uciążliwość wprowadzona już bardzo dawno temu, sygnalizowana w archiwalnym wątku aktualizacji. Natomiast jeśli link zostanie wklejony wprost w poście bez przejścia przez w/w dialog, może być przedstawiony na dwa sposoby: tradycyjnie (czyli URL bez tekstu odnośnika) lub w postaci osadzonej (patrz niżej). Obecnie długie linki nie są już automatycznie skracane, jak to było w poprzedniej wersji forum. W przypadku takiego długiego linka zalecam przejście przez dialog dodawania linka i wprowadzenie "Tekstu odnośnika". Edycja odnośników działa po staremu, czyli wystarczy dwuklik na link (nie ma znaczenia jaką techniką został wprowadzony), by pokazał się ten sam dialog jak przy dodawaniu. Usuwanie odnośników też wykonalne tym samym sposobem. Odnośniki osadzone (z podglądem): Rozbudowany system generowania bajeranckiego podglądu linkowanej strony, zastępujący poprzednie (mocno ograniczone) automatyczne wykrywanie linków typu Youtube oraz Tag media. Nowy system wspiera linki wewnętrzne naszego forum oraz masę serwisów zewnętrznych, m.in. Youtube, Spotify, Soundcloud, Reddit, DeviantArt, Mapy Google. Wystarczy wkleić link, zostanie automatycznie rozpoznany i przetworzony na podgląd. Przykład wewnętrznego linka forum: https://www.fixitpc.pl/topic/34171-aktualizacja-forum/?tab=comments#comment-202431 Forma graficzna w poście: Przykłady serwisów zewnętrznych: Forum nie posiada żadnych reklam i skryptów śledzących. Jeśli w danym temacie na forum nagle rozszerzenia blokujące (np. uBlock Origin) oznajmią blokowanie obiektów, winę ponoszą linki do serwisów zewnętrznych osadzone w postach. Podglądy jako takie mogą się samodzielnie adaptować do wielkości okna, czyli na dużych rozdzielczościach mogą być spore. Wielkość generowanego podglądu nie jest na razie tu ograniczona. Osadzanie jest domyślnym zachowaniem, ale edytor daje możliwość zamiany na klasyczny link. Po wygenerowaniu podglądu pojawia się komunikat: W przypadku, gdy z jakiś względów osadzenie nie jest możliwe, również zostaje zachowany klasyczny link, a na spodzie komunikatora pojawi się "Nie można osadzić odnośnika" z ewentualnym podaniem konkretnej przyczyny. Administratorzy widzą tam bardziej szczegółowe błędy przydatne do diagnostyki problemów. Wstawianie i przetwarzanie obrazów: Przycisk "Grafika" w menu edytora został usunięty. Wstawianie obrazów z URL działa teraz na zasadzie automatycznego osadzania opisanego powyżej, czyli wystarczy wkleić link i obraz natychmiast się pojawia. Alternatywnie (gdyby osadzanie się nie powiodło) można skorzystać z opcji "Wstaw inne media" > "Wstaw grafikę z URL". Po staremu jest też opcja załączania obrazów lokalnych via system Załączników, ale system ten został ulepszony i obrazy można ładować przez przeciągnij i upuść lub Kopiuj/Wklej wprost z eksploratora i Pulpitu - patrz niżej. Nową funkcją jest też możliwość ingerencji w parametry obrazu. Na przeglądarkach Firefox i Internet Explorer wstawiony obraz można przeskalować bezpośrednio ciągnąc za narożne uchwyty. Pozostałe przeglądarki nie obsługują tej techniki. Alternatywnie można wykorzystać dodatkowe opcje formatujące dostępne po dwukliku w obraz (lub via menu edytora CTRL+ prawy klik): Skalowanie obrazu przez użytkownika jest zlimitowane odgórnym ustawieniem administracyjnym. Na razie zostawiłam domyślne ustawienie 1000x750px, gdyż po prostu teraz za duże obrazy można skalować ręcznie na żądanie. Załączanie plików: Edytor obsługuje technikę przeciągnij i upuść. Pliki tekstowe i graficzne z eksploratora czy Pulpitu Windows można przeciągnąć i bezpośrednio upuścić na spodzie edytora lub w polu edytora w dokładnym miejscu, w którym mają się pokazać po zapostowaniu. Alternatywnie do obrazków można także wykorzystać opcje Kopiuj+Wklej wprost z eksploratora czy Pulpitu, o ile system i przeglądarka obsługują tę technikę. Przykładowo Windows 10 + najnowszy Firefox nie stanowi problemu, ale funkcja nie działa w Edge i IE11 czy XP w kombinacji z Firefox 52 ESR. Przeciągnij i upuść wymaga wsparcia HTML5 po stronie przeglądarki. Jeśli przeglądarka nie obsługuje tej techniki, edytor próbuje wykorzystywać alternatywne metody: Flash | Silverlight | Google Gears (jeśli zainstalowane) lub implementację HTML4 + Javascript. Żadna z tych metod nie wspiera przeciągnij i upuść, więc należy wykorzystać tradycyjny przycisk Dodaj pliki. Załadowane pliki są automatycznie rozpoznawane i grupowane wg typów. Ikonka umożliwia osadzenie wybranego pliku w konkretnym miejscu posta, o ile ustawiono uprzednio kursor w tym miejscu. Prezentacja załączników po wysłaniu posta wykazuje różnice w stosunku do poprzedniej wersji forum. Załączone pliki jeszcze nie osadzone w konkretnym miejscu w poście nie są wyróżnione etykietą "Załączone pliki/obrazy", po prostu na spodzie posta są po kolei listowane w poziomie (obrazki) * lub pionie (pozostałe pliki). Aktualizacja: wersja 4.4.3 wprowadziła lepszą prezentację załączników nie-obrazkowych. Od teraz załączniki nie-obrazkowe są wyraźnie wyróżnione. Przywrócono także rozmiar i ilość pobrań. Ilość pobrań wygląda na wykrywaną błyskawicznie (w starej wersji 3.x forum licznik odświeżał się w interwałach). FRST.txt * W starych postach przerobionych przez automatyczny konwerter forum załączniki obrazkowe są nadal listowane w pionie, co może bardzo dziwnie wyglądać przy ogromnej ilości plików. Ponadto, pliki tekstowe mogą nadal wyglądać jak zwykłe linki. Mamy w planie bezpośrednią konwersję ciągów w bazie danych. Nie jest to jednak kluczowe i poprawki zostaną wykonane w czasie bliżej nieokreślonym. @wzmianki Replika funkcji z serwisów społecznościowych typu Twitter. Wpisanie symbolu @ i początkowych liter nicka pokazuje menu autouzupełnień umożliwiające wybranie pasującego użytkownika, a użytkownik ten otrzyma powiadomienie, że został wspomniany w temacie. Wybór użytkowników może być wykonany zarówno myszką, jak i z klawiatury poprzez strzałki i klawisz Tab. @nick jest specjalnie wyróżniony w poście, a po jego najechaniu dodatkowo wyświetla się miniprofil użytkownika. Pełne wsparcie Emoji Tradycyjne emotikony IPB (obrazki PNG/GIF) zostały zastąpione przez Emoji (emotikony tekstowe / Unicode). Nowe wypasione menu z ogromną ilością grafik. Nawigacja po menu może odbywać się na kilka sposobów: przy udziale suwaka, wykorzystanie opcji Kategorie by przenieść się do określonego bloku tematycznego, za pomocą wyszukiwarki. Emoji można wprowadzić też wprost z klawiatury przy udziale standardowych :krótkich_kodów:. Podczas wpisywania kodu pokazuje się menu autouzupełnień z listą wszystkich Emoji spełniających warunek wpisywanego ciągu, a po wybraniu konkretnego kodu jest on natychmiast konwertowany na formę graficzną, co już zostało zasygnalizowane w ustępie "Autoparsowanie". Tradycyjne emotikony też pojawiają się w podpowiedziach. Emoji zachowują się jak tekst, tzn. mogą być dowolnie skalowane przy udziale przycisku Obsługa i wyświetlanie są zależne od urządzenia użytkownika i różne style mogą być widoczne. Emoji jest obsługiwane na systemach Windows 7 i nowszych (odpowiednia czcionka systemowa ze wsparciem znaków Unicode), ale tylko na Windows 8.1 i Windows 10 wszystkie wyświetlą się poprawnie i będą widziane w kolorze. Jeśli w danym zestawie Emoji podstawianym przez przeglądarkę/system brakuje interpretacji kodu, zostanie pokazany kod Unicode. Na starych Windows XP i Vista oraz przestarzałych przeglądarkach użytkownicy nie zobaczą grafik tylko "kwadraciki" lub jakieś substytuty. Dokładniejsze szczegóły poniżej w spoilerze oraz na stronie Can I Emoji. W menu pokazują się tylko pozycje obsługiwane przez system/przeglądarkę użytkownika. Emotikony HD / Retina Tradycyjne emotikony są w tym samym menu co Emoji, listowane w bloku na spodzie. Emotikony dostarczane z IPB są teraz w wersji HD i ładnie się prezentują na silnych zoomach w przeglądarce, wysokich rozdzielczościach, wyświetlaczach Retina (Apple) oraz ciemnych tłach. Nasze trzy stare niedomyślne emotki są niestety w złej jakości, gdyż nie posiadają odpowiedników HD - może kiedyś gdy znajdę czas zrobię je samodzielnie. Ostatnio używane Emoji/Emotikony Jeśli zostanie użyta choć jedna pozycja, na górze menu Emoji/Emotikon pojawia się sekcja "Ostatnio używane". By wyczyścić tę sekcję, należy usunąć Ciasteczko o nazwie ips4_recentEmoji. - Chrome: W pasku adresów wklej chrome://settings/siteData, rozwiń pozycję fixitpc.pl. - Dla Firefox 60+ opcja podglądu indywidualnych ciastek witryny jest dostępna w narzędziach deweloperskich. Otwórz stronę fixitpc.pl i SHIFT+F9 (lub z menu Dla twórców witryn > Inspektor przechowywanych danych). Ulepszona funkcja Podgląd: Edytor działa w trybie wizualnym i w większości przypadków jest to wystarczające, ale do sprawdzenia bardziej skomplikowanego formatowania czy nieszczęsnego BBCode, przydatny jest przycisk Podgląd: W nowej wersji forum strona z podglądem ładuje się błyskawicznie zastępując tymczasowo widok edycji posta, bez przeładowania strony. Ponadto, Podgląd oferuje opcję sprawdzenia wyglądu posta w trzech omawianych już widokach: Ulepszony Automatyczny zapis Automatyczny zapis jest teraz oparty na przeglądarce (a nie zapytaniach do serwera) i używa magazynu HTML5, a zawartość jest zapisywana przy udziale zapytania Ajax. Zmiana techniki oznacza likwidację problemów (w Trybie BBCode nie działała u nas wcale), większą efektywność, większość częstotliwość zapisu. Obecnie automatyczny zapis odbywa się co 2 minuty. Funkcja została rozszerzona o załączniki. Czyli jeśli w trakcie pisania dołączono plik, zostanie on również przywrócony. W podsumowaniu: jeśli podczas pisania posta zostanie odświeżona strona, zawartość pojawi się w tej samej postaci w której została pozostawiona przed odświeżeniem. Podczas otwierania edytora jest ładowana ostatnia zapisana zawartość i pojawia się komunikat umożliwiający ręczne wyczyszczenie zawartości: Automatycznie zapisana zawartość samodzielnie wygasa po 48 godzinach. Skrót klawiaturowy CTRL+ENTER Użycie tej kombinacji spowoduje wysłanie posta/tematu. Ograniczenie zarządzania Załącznikami Strona zarządzania załączników, uprzednio zagrzebana w ustawieniach profilu, została wstawiona do głównego menu konta. Została ona wyposażona w licznik magazynu. Lista załączników jest pozbawiona opcji usuwania załączników. Załączniki samoczynnie się usuwają, jeśli oprogramowanie wykryje że nie są już używane w żadnym poście. W starej wersji forum system zarządzania załącznikami był beznadziejny, tzn. umożliwiał użytkownikom cichociemne zepsucie postów poprzez usunięcie załącznika lub co gorsza wszystkich jak leci wprost ze strony zarządzania nimi, pozostawiając w postach ich używających martwe odnośniki. Problem ten na forum był na tyle poważny, że rozważałam na pewnym etapie nawet ukrycie strony z listą załączników, a na dokładkę na forum stworzyliśmy precyzyjny system odzyskiwania skasowanych załączników z kopii zapasowej. W nowej wersji forum wprowadzono ograniczenie zapobiegające takim działaniom, tzn. nie ma możliwości usunięcia "na ślepo" załącznika z poziomu strony zarządzania załącznikami. Załącznik może być usunięty tylko podczas edycji konkretnego posta (o ile temat nie został zamknięty) lub jeśli Moderator usunie temat. Jeśli załącznik został użyty wielokrotnie w różnych tematach, nie zostanie usunięty dopóki nie zostanie usunięty z każdego tematu z osobna. Na stronie zarządzania załącznikami mogą się pojawić "sieroty", czyli załączniki nie powiązane już z żadnym postem. Takie obiekty mają opis wskazujący na brak powiązań i ikonkę Kosza. Aktywność Zastępuje "Nową zawartość", "Obserwowaną zawartość" i "Status", kombinując te funkcje wspólnie. W konsekwencji zostały usunięte lub przemianowane różne opcje związane ze starym systemem. Zestaw prekonfigurowanych kanałów W tradycyjnym zestawie są kanały replikujące poprzednią funkcjonalność, a nową pozycją jest "Użytkownicy których obserwujesz". Użytkownik może utworzyć też własne kanały, np. zawężenie zawartości do konkretnego działu forum. Ustawianie domyślnego kanału Po otworzeniu danego kanału w jego nagłówku jest kontrolka umożliwiająca ustawienie go jako domyślnego. Po wykonaniu tej akcji w górnym i dolnym pasku nawigacyjnym standardowa "Nieprzeczytana zawartość" zostaje zastąpiona wybranym kanałem: Prezentacja kanałów Wyniki są prezentowane na osi czasu, a typ zawartości jest identyfikowany korespondującą ikoną: Temat Odpowiedź Status Do wyboru są dwa widoki: rozszerzony (lista z fragmentarycznym podglądem zawartości) i kompaktowy (lista ograniczona tylko do tytułów). Niestety podgląd w Widoku rozszerzonym jest pozbawiony formatowania. RSS Klasyczna ikonka RSS nadal jest, tylko zmieniła swoją lokalizację i częstotliwość występowania. Pojawia się ona na dolnym pasku nawigacji na odpowiednich stronach posiadających kanały, lecz nie na wszystkich (np. nie ma jej na stronie głównej forum czy w komunikatorze). System RSS został także powiązany z Aktywnością. Każda Aktywność automatycznie generuje korespondujący kanał RSS. Aktywność bierze pod uwagę ostatnią aktualizację zawartości i status nieprzeczytany per-user. Administrator może skonfigurować własne kanały RSS działające wg innej logiki niż Aktywność (tzn. tradycyjnie zawartość wg daty założenia bez aktualizacji bazującej na odpowiedziach). Obecnie nie zostały wprowadzone żadne dodatkowe kanały. Szukaj Pole szybkiego szukania Klik w napisz "Szukaj" od razu rozwija menu z wyborem miejsca gdzie przeprowadzić szukanie (wcześniej klik inicjował wpisywanie frazy i należało użyć dodatkowy przycisk, by wybrać miejsce) oraz dodatkowymi opcjami uprzednio dostępnymi tylko w zaawansowanym formularzu. Menu przestało adaptować domyślnie wybrane miejsce wyszukiwania w zależności od miejsca z poziomu którego je wywołano, tzn. zawsze jest ustawione "Szukaj w: Wszędzie", a nie jak poprzednio "To forum" czy "Ten temat". Jeśli nic jeszcze nie wpisano w polu, klik w lupę od razu otwiera opcje Zaawansowane. Nowa aranżacja formularzu wyszukiwania Wizualnie całkowicie nowa forma. Warunki wyszukiwania jako takie są prawie takie same jak w poprzedniej wersji forum, z subtelnymi różnicami. Została usunięta konfiguracja "Sortuj wyniki według", obecnie sortowanie jest wykonywane bezpośrednio z poziomu listy wyników (popatrz niżej). Lista użytkowników Pełna lista użytkowników została usunięta na korzyść wyszukiwania użytkowników. Funkcja sklasyfikowana jako mało pożyteczna i problematyczna w kontekście rozbudowanych społeczności (setki lub tysiące stron o miernej jakości merytorycznej). Narzędzia wyszukiwania tej listy w postaci zmodyfikowanej zintegrowano z głównym silnikiem wyszukiwania, umożliwiając wyszukiwanie zawartości i użytkowników w tym samym czasie. Parametry wyszukiwania ograniczone w stosunku do poprzedniej wersji forum. Usunięto wyszukiwanie wg daty ostatniego posta i wizyty, ilości postów, tekstu Sygnatury, gwiazdkowej oceny oraz obecności zdjęcia. Za to dodano zawężenie wyników do określonej grupy. Nowa prezentacja wyników wyszukiwania W poprzedniej wersji forum wyszukiwanie zwracało klasyczną listę tematów, a wyszukiwana fraza była podświetlona dopiero po otworzeniu danego tematu. Obecnie lista wyników zawiera wycinek tekstu pokazujący wystąpienia podświetlanej frazy. Usunięto filtr boczny "Według typu zawartości" umożliwiający dynamiczne ograniczenie listy do określonego typu. Każdy wynik ma po prawej ikonę identyfikującą typ zawartości, tak jak wyniki Aktywności. Temat Odpowiedź Status Sortowanie wyników zostało mocno ograniczone do tylko dwóch pozycji, a domyślnie ustawioną jest wg trafności. Jeśli indeks wyszukiwania jest w trakcie przebudowy, na stronie wyników wyszukiwania pokaże się stosowny komunikat oznajmiający, że rezultaty mogą być niekompletne. Wiadomości (Komunikator) Ciekawostką IPB4 jest możliwość wysłania wiadomości do samego siebie, co nie było możliwe w poprzedniej wersji forum. Szybsze wysyłanie wiadomości Wysyłanie wiadomości jest teraz szybsze i nie koliduje z innymi operacjami na stronie. Przycisk "Napisz nową wiadomość" w menu ikony Wiadomości lub też przycisk Wiadomość w miniprofilu użytkownika uaktywnia uproszczony formularz wysyłania wiadomości w modalnym oknie, a po wysłaniu wiadomości okno znika bez przeładowania strony. Nowy styl skrzynki wiadomości Strona skrzynki przeszła radykalny lifting, przybierając formę znaną z Outlooka i podobnych tworów. Lista wszystkich wiadomości została przeniesiona na lewo do wąskiego paska ze scrollem, a po prawej stronie jest duży podgląd wiadomości. Lista folderów w skrzynce została ukryta w rozwijanym menu. Wszystkie operacje oparte są teraz na technice Ajax, co oznacza szybkie akcje bez przeładowania stron. Powiadomienia Po staremu są liczniki nowych Powiadomień oraz Wiadomości: Strona powiadomień została pozbawiona możliwości ich usuwania. Zostały wprowadzone dwie nowe sprzężone ze sobą funkcje powiadomień: powiadomienia błyskawiczne oraz powiadomienia HTML5 w przeglądarce. Powiadomienia błyskawiczne: Jeśli okno jest aktywne, powiadomienia błyskawiczne są prezentowane w postaci standardowych flaszowych komunikatów umieszczonych na spodzie okna. Jeśli okno nie jest aktywne, zamiennie pojawi się powiadomienie graficzne na Pulpicie oraz dźwięk. Kliknięcie powiadomienia przeniesie do nowej zawartości (w przypadku powiadomienia o pojedynczym elemencie) lub otworzy menu powiadomień (w przypadku alertu odnoszącego się do wielu obiektów). Te desktopowe powiadomienia wymagają wsparcia ze strony przeglądarki - popatrz niżej na powiadomienia HTML5. Powiadomienia HTML5 w przeglądarce: Czyli powiadomienia o pojawieniu się nowej zawartości, gdy okno nie jest aktywne. Powiadomienia te działają w trzech obszarach: powiadomienie o nowych odpowiedziach w ostatnio przeglądanym temacie, powiadomienie o ukończeniu transferu pliku dostarczonego metodą Załączników, oraz dla powiadomień błyskawicznych (opisanych powyżej). Obsługa zależna jest od możliwości przeglądarki. Przeglądarki obsługujące tę technikę to Edge, Firefox, Chrome, Opera, Safari. Brak wsparcia po stronie Internet Explorer. Aktualizacja: wersja 4.4.3 wprowadziła mniej nachalne pytania o powiadomienia w przeglądarce. Pytania te (patrz do spoilera) nie były subtelne i atakowały za każdym razem po zalogowaniu, dopóki nie zatwierdzono zmian permanentnie. Od teraz pytanie jest wstawione do menu powiadomień i widoczne po rozwinięciu menu. Pytanie pojawia się dopiero po jakimś czasie, zależy to bodajże od ilości otrzymanych powiadomień. Zatwierdzenie opcji uruchamia standardowe pop-upy przeglądarki pokazane w spoilerze. Konfiguracja powiadomień w wybranej przeglądarce dostępna także poprzez opcje: Microsoft Edge: Ustawienia > Ustawienia zaawansowane > Uprawnienia witryny internetowej > Zarządzaj > klik w adres strony Firefox Chrome Opera Status konfiguracji jest wyświetlany w Ustawieniach powiadomień: Ustawienia powiadomień: Nowy układ ustawień, które zostały zmodyfikowane i zredukowane. - Usunięte opcje powiadomień: Powiadom mnie, gdy dostanę ostrzeżenie, Powiadom mnie o wykazie dziennym/tygodniowym obserwowanych tematów, Powiadom mnie o wykazie dziennym/tygodniowym obserwowanych forów, Powiadom mnie o odpowiedziach do statusów, na które odpowiedziałem, powiadomienia relatywne do usuniętej funkcji Znajomi. Ponadto opcje Komunikatora zostały sklejone w jedną. - Nowe opcje to: Odtwarzaj dźwięk podczas wyświetlania powiadomień przez przeglądarkę, Powiadomienie, gdy ktoś doda Cię do obserwowanych, Powiadomienie, gdy zostaniesz przez kogoś wspomniany. Ponadto zmiana opcji powiązana z zastąpieniem Znajomych przez Obserwowanych: Powiadom o nowej aktualizacji statusu przez osobę którą obserwuję (zastępuje dawne Powiadom mnie, gdy jeden z moich znajomych zmieni status). Aktualizacja: w wersji 4.4.3 pojawiła się nowa opcja powiadomień "Ktoś opublikuje link do mojej zawartości". Komunikat "Nie wszystkie metody powiadomienia mogą być dostępne dla wszystkich wydarzeń" został zlikwidowany. Określone opcje są zszarzone z informacją w pop-upie: Szybka konfiguracja w edytorze: Na spodzie edytora jest kontrolka umożliwiająca ustawienie powiadomień o odpowiedziach w konkretnym temacie: Uaktywnienie tej opcji automatycznie dodaje temat do Obserwowanych, co jest notowalne zmianą stanu przycisku w nagłówku tematu. Email formatowane w HTML: Uprzednio wyłączone ze względu na problemy techniczne sygnalizowane w starym wątku. Ponadto, teraz jest wysyłany automatyczny e-mail z potwierdzeniem w przypadku zmiany e-mail czy hasła oraz e-mail w przypadku gdy konto zostało zablokowane po zbyt dużej ilości błędnych prób zalogowania. Ignorowanie W zestawie opcji ignorowanych nowa pozycja to "Wspomnienia", relatywna do @wzmianek opisanych wcześniej. W składzie opcji nadal widnieje Sygnatura, pomimo że funkcja jest zdeaktywowana, i to wygląda na bug. Nowością jest też możliwość odignorowania postów użytkownika bezpośrednio z widoku tematu, bez opuszczania strony i przechodzenia do konfiguracji ignorowania. Do moderatorów Postowanie w HTML Ze względów bezpieczeństwa na forum pozwolenie na korzystanie z HTML zawsze było ustawione tylko dla grup Administratorzy i Moderatorzy. W nowym edytorze widzicie więc więcej niż normalni użytkownicy. Jest dostępny przycisk Source / Źródło do podglądu i edycji kodu HTML. Nie ma już opcji "Włącz HTML", gdyż teraz wszystko idzie tym systemem. Ponadto, co już szczegółowo zostało przeze mnie omówione w kuluarach, niestandardowe BBCode zostały ukatrupione na korzyść odpowiedników HTML, zobrazowanych w postaci nowych przycisków w edytorze omówionych w Moderatorni. Menu moderacyjne Panel moderatora jest temat w menu profilu. Dodatkowo, obok ikony Komunikatora i Powiadomień jest nowa ikonka dająca szybki dostęp do raportów. Prosty checkbox umożliwiający zaznaczenie wszystkich tematów/postów został wyposażony o menu umożliwiające wybór określonych typów tematów do przetworzenia. Dodatkowo, podczas zaznaczania tematów/postów via checkboxy, menu to umieszcza licznik oraz dopasowuje zawartość. Po zaznaczeniu na spodzie pojawia się menu z opcjami: Menu moderacji zaznaczonych postów Menu moderacji zaznaczonych tematów Nowy skin responsywny oznacza, że na urządzeniach mobilnych możliwości moderacyjne są dokładnie takie same jak na Desktopie. Poprzednio uboga skórka mobilna oferowała ledwie podstawy. Wiadomości Jest to nowy typ informacji, którą Moderator może zostawić w temacie. Wiadomości to kolorowe pasy informacyjne "wieszane" na górze tematu, a przykładowy jest umieszczony tutaj w temacie. Można je wykorzystać zamiast standardowego posta do pozostawienia wskazówek, że użytkownik powinien zedytować czy uzupełnić temat, lub do upomnienia użytkownika. Do wyboru jest 5 kolorów tła: ■ ■ ■ ■ ■ Wiadomości można dodawać, edytować i usuwać tak jak standardowe posty. W kolejce (nie zatwierdzone przez Administratora): Strona główna forum oraz pod-strony umieszczają przy nazwie działu licznik niezatwierdzonych (tematy/posty). Licznik jest widziany tylko gdy moderator ma uprawnienia do forum. Tematy w widoku subforum i widoku tematu mają oznaczenie ikoną . W widoku tematu posiadają nowy baner informacyjny, wyróżniający je od standardowych ukrytych. Ukryte: Tematy w widoku subforum i widoku tematu mają oznaczenie ikoną . W odróżnieniu od poprzedniej wersji posty ukryte można bezpośrednio edytować. Nowością jest możliwość ukrywania tematu/posta podczas ich zakładania, co można np. wykorzystać do umieszczenia notatki moderacyjnej między normalnymi postami użytkowników. W poprzedniej wersji forum ukrywanie tematów/postów było możliwe dopiero po napisaniu. Służy do tego nowa kontrolka na spodzie edytora: Ukryta i usunięta zawartość w panelu moderatora: W poprzedniej wersji forum usunięte i ukryte były wrzucone do jednego wora pod hasłem "Usunięta zawartość", a typy można było rozpoznać tylko po ikonie Harmonogramu pojawiającej się dla obiektów skasowanych. W nowej wersji forum zostały dokonane zmiany w obrębie specjalnych znaczników tematów, co m.in. wpłynęło też na lepszą ogranizację w panelu. Obecnie ukryte są wydzielone w osobną sekcję, a skasowanych nie widzicie, gdyż taka jest domyślna konfiguracja uprawnień. Ulepszone Centrum raportów: W widoku głównym raportów zaznaczanie masowe raportów współpracuje teraz w systemie opisanym powyżej, tzn. menu z licznikiem i opcjami. W widoku raportu na górze gdzie uprzednio był tylko link do tematu zasadniczego jest teraz rozwijany podgląd zgłaszanego posta (nie trzeba więc Cytować posta zgłaszając go) oraz opcje umożliwiające szybką moderację (widoczne tylko gdy dany moderator ma uprawnienia w forum z którego pochodzi temat). Komentarze moderatorów zostały wydzielone w osobną kartę, która loguje teraz więcej informacji. Jeśli moderator zmieni status raportu, system automatycznie umieszcza informację o edycji w tej karcie. Przypominam, że raporty nie są widoczne dla zwykłych użytkowników. Historia edycji: Nareszcie! Solucja dla tzw. "wymazywaczy postów" bez uciążliwego odwoływania się do kopii zapasowej forum. Od teraz edycje posta są nagrywane i nawet jeśli post zostanie wymazany, wszystko da się odtworzyć patrząc tylko do historii edycji. Dostęp do Historii edycji ma tylko Administrator. Inne uwagi: - Podczas przenoszenia tematów pada pytanie gdzie przekierować po ukończeniu akcji. - Nie jest już możliwe podjęcie akcji moderacyjnej wprost z listy wyników wyszukiwania czy stron Aktywności. - Uprawnienia moderacyjne w końcu zostały odseparowane od ustawienia grup. Czyli mogę przypisać zwykłego użytkownika do moderowania danego forum bez konieczności umieszczania go w grupie Moderatorzy. Zbanowani Użytkownicy zbanowani widzą teraz bardziej przyjazny komunikat na temat przyczyny braku dostępu do forum. Poprzednio pokazywała się ogólnikowa strona "Nie masz uprawnień", która była używana także do oznajmiania innych zdarzeń. Daty Poprzednio występowały tylko oznaczenia Dziś i Wczoraj, a pozostałe miały pełne daty formatowane wg schematu numerycznego "Dzień-Miesiąc-Rok". Obecnie występuje bardziej szczegółowy podział w zakresie ostatniego tygodnia, a formatowanie pozostałych dat to tekstowe "Dzień Miesiąc Rok". Zawartość z bieżącego roku jest pozbawiona roku (Dzień Miesiąc). Multijęzyczność Forum jest ustawione na język polski, ale zaznaczę, że IPB4 wykonuje dopasowania do wykrytego języka przeglądarki delikwenta. To oznacza, że Goście mogą mieć forum pokazane niespodziewanie w języku angielskim, jeśli używają anglojęzycznej przeglądarki. Nowe funkcje umyślnie zdeaktywowane Logowanie przy udziale alternatywnych kont: Wcześniejsza wersja forum oferowała podobne opcje i nie były one aktywne. Nowa wersja forum ulepszyła obsługę Facebook i Twitter, a także dodała nowych dostawców logowania (Google i LinkedIn). Grafika tła profilu - Możliwość podkładania tła obrazkowego pod nagłówek profilu. Myślę, że ładowanie avataru jest wystarczające. Post Color Highlight - Wyróżnianie kolorem postów określonej grupy. Kluby - "Społeczności w społeczności", kółka wzajemnej adoracji i podobne. Nie widzę żadnych podstaw do wprowadzania tego. Postowanie przed rejestracją - Dodane w wersji 4.4.3. Funkcja przyciągająca spam. Przycisk Giphy w edytorze - Dodany w wersji 4.4.3. Całkowicie zbędny gadżet. Jeśli ktoś chce wstawić GIFa, może to zrobić w standardowy sposób. Reakcje - Rozszerzenie systemu Reputacji o dodatkowe śmieci. Reputacja w stylu Facebookowego "Lubię to" jest tu wyłączona od samego początku. Ranking - Zastępuje poprzednią funkcję "Najaktywniejsi użytkownicy". Funkcja ta silnie bazuje na statystykach Reputacji, przy zdeaktywowanej Reputacji nie działa. Rekomendowane posty - Możliwość wyróżnienia przez Moderatora określonego posta. Przypomina to poprzednią Najlepszą odpowiedź, która tu nie była nigdy aktywna. Rekomendacje - Promowanie wyselekcjonowanej zawartości forum w serwisach społecznościowych Ukończ swój profil - Znane z serwisów społecznościowych naciski na uzupełnienie profilu o określone informacje. Nasze forum wymaga tylko niezbędnych danych rejestracyjnych i nie ma czego "kończyć". W związku z tym wszystkim w ustawieniach profilu wyświetla się idiotyczne "Twój profil jest ukończony w 100%!". Uwagi i bugi Bardzo proszę o zgłaszanie tu w temacie znalezionych problemów. Forum było wprawdzie testowane od podszewki i to wielokrotnie, ale jest awykonalnym doszukać się wszystkich usterek.

-

Sprawy się przeciągnęły, gdyż jak na złość w czasie gdy wszystko zostało przygotowane wyszła masa mniejszych wersji poprawkowych, a każdą należało sprawdzić od zera. Aktualizacja do wersji IPB4 jest zbyt poważna, by bazować na teście tylko jednej z wersji. Aktualizacja forum jest planowana na jutro i mam nadzieję, że nic nie wypadnie. Jak zaznaczyłam w poprzednim poście, możemy być odcięci "od prądu" nawet kilka dni. Trzymajcie kciuki, by wszystko poszło tak gładko jak na testach.

-

U Ciebie do wykonania podobny skrypt FRST jak w drugim temacie: CloseProcesses: CreateRestorePoint: R1 ntknsv; C:\WINDOWS\System32\drivers\ntknsv.sys [126880 2018-04-11] () C:\WINDOWS\System32\drivers\ntknsv.sys Przedstaw wynikowy fixlog.txt.

-

tomasz86 Wielkie dzięki! To z pewnością jest szkodliwy sterownik. Glados1233 Do wykonania następujący skrypt FRST: CloseProcesses: CreateRestorePoint: R1 ntknsv; C:\Windows\System32\drivers\ntknsv.sys [126880 2018-04-08] () C:\Windows\System32\drivers\ntknsv.sys Przedstaw wynikowy fixlog.txt.

-

Przepraszam, wpisałam Firefox na zasadzie reakcji Pawłowa. Chodzi mi oczywiście o dowolną przeglądarkę która pokazuje ten defekt.

-

Firefox nie został usunięty, tylko jego skróty zawierające ukrytą Cyrylicę (odpadek po jakiejś infekcji). Wystarczy, że skrót do Firefox stworzysz ręcznie. Skoro brak zmian, sprawdź czy problem występuje na innym urządzeniu w Twojej sieci (jakiś inny komputer/laptop), o ile to możliwe. - Jeśli tak, to oznacza infekcję sieci / routera. - Jeśli nie: nagraj log z Process Monitor co się dzieje podczas używania przeglądarki Firefox. Uruchom program, następnie otwórz Firefox i doprowadź do efektu pokazania się tych wyników wyszukiwania. Zakończ nagrywanie w Process Monitor klikając w ikonę lupki na pasku narzędzi (ma się przekreślić). Zapisz log w formacie *.PML. Log spakuj do ZIP i shostuj gdzieś podając link. Materiały będą spore i nie mogę obiecać szybkiej analizy.

-

Opis wskazuje, że jest ustawione jakieś ogólne "proxy" sieciowe, tylko w raportach nic nie widać. Tak jak podałam w innym temacie, spróbuj zresetować niektóre ustawienia sieciowe. Dodatkowo dołączę usuwanie szczątków po odinstalowanych programach. 1 Uruchom FRST. Z klawiatury CTRL+Y, zostanie otworzony plik tekstowy. Wklej do pliku następującą treść: CloseProcesses: CreateRestorePoint: RemoveProxy: StartBatch: ipconfig /flushdns netsh advfirewall reset netsh int ipv4 reset all netsh int ipv6 reset all netsh int httpstunnel reset all netsh int portproxy reset all netsh int tcp reset all netsh winsock reset EndBatch: SearchScopes: HKU\S-1-5-21-4104627804-584984733-3715976581-1001 -> DefaultScope {0633EE93-D776-472f-A0FF-E1416B8B2E3A} URL = BootExecute: autocheck autochk * sdnclean64.exe MSCONFIG\Services: clsid10474 => 2 HKLM\...\StartupApproved\StartupFolder: => "ResumeInstall.exe" HKLM\...\StartupApproved\Run: => "ShadowPlay" HKLM\...\StartupApproved\Run: => "Launch LCore" HKU\S-1-5-21-4104627804-584984733-3715976581-1001\...\StartupApproved\Run: => "AceStream" HKU\S-1-5-21-4104627804-584984733-3715976581-1001\...\StartupApproved\Run: => "Discord" HKU\S-1-5-21-4104627804-584984733-3715976581-1001\...\StartupApproved\Run: => "uTorrent" DeleteKey: HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\Safer-Networking R1 ZAM_Guard; C:\WINDOWS\System32\drivers\zamguard64.sys [203680 2018-04-18] (Zemana Ltd.) U1 avgbdisk; Brak ImagePath S1 ZAM; \??\C:\WINDOWS\System32\drivers\zam64.sys [X] C:\Program Files\Bitdefender C:\Program Files\Bitdefender Agent C:\Program Files\Common Files\AVG C:\Program Files\Common Files\Bitdefender C:\Program Files (x86)\Avira C:\Program Files (x86)\Google C:\Program Files (x86)\Spybot - Search & Destroy 2 C:\Program Files (x86)\Zemana AntiMalware C:\ProgramData\AVG C:\ProgramData\Avira C:\ProgramData\HitmanPro C:\ProgramData\Spybot - Search & Destroy C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Adobe C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Adobe Application Manager.lnk C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Adobe Premiere Pro CC 2015.lnk C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Моzillа Firеfох.lnk C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Рrzеglądаrkа Ореrа.lnk C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Tokyo Dawn Labs\TDR Nova\User manual.lnk C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Native Instruments\Service Center\Native Instruments Homepage.lnk C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Native Instruments\Massive\Native Instruments Homepage.lnk C:\Users\Maciek\AppData\Local\Avg C:\Users\Maciek\AppData\Local\Google C:\Users\Maciek\AppData\LocalLow\uTorrent C:\Users\Maciek\AppData\Roaming\AVAST Software C:\Users\Maciek\AppData\Roaming\QuickScan C:\Users\Maciek\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\User Pinned\TaskBar\Моzillа Firеfох.lnk C:\Users\Maciek\Desktop\Avira PC Cleaner.lnk C:\Users\Maciek\Desktop\Remove Avira PC Cleaner.lnk C:\Users\Maciek\Desktop\Pulpit V3\XMind 8 Update 5.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\Acrobat Reader DC.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\Adobe Application Manager.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\Моzillа Firеfох.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\pulpit v2\Ace Player.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\pulpit v2\Ace Stream Media Center.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\pulpit v2\LibreOffice 5.3.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\pulpit v2\Origin.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\pulpit v2\pulpit\Cheat Engine.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\pulpit v2\pulpit\DSJ4.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\pulpit v2\pulpit\Euro Truck Simulator 2(x32).lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\pulpit v2\pulpit\Euro Truck Simulator 2(x64).lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\pulpit v2\pulpit\NBA 2K17.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\pulpit v2\pulpit\SWIMBI.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\pulpit v2\pulpit\Uplay.lnk C:\Users\Maciek\Desktop\Pulpit V3\pulpit\pulpit v2\pulpit\µTorrent.lnk C:\Users\Maciek\Downloads\Box Mockup - by Christian\SUPPORT ME.lnk C:\Users\Maciek\Documents\Euro Truck Simulator 2\readme.rtf.lnk C:\Users\defaultuser0\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\OneDrive.lnk C:\WINDOWS\system32\drivers\bdelam.sys C:\WINDOWS\system32\drivers\zamguard64.sys C:\WINDOWS\system32\Drivers\etc\hosts.20180729-223118.backup C:\WINDOWS\ZAM_Guard.krnl.trace C:\WINDOWS\ZAM.krnl.trace Powershell: wevtutil el | Foreach-Object {wevtutil cl "$_"} EmptyTemp: Adnotacja dla innych czytających: skrypt unikatowy - dopasowany tylko i wyłącznie pod ten system, proszę nie stosować na swoich systemach. Z klawiatury CTRL+S, by zapisać zmiany. Następnie w oknie FRST klik w Napraw (Fix). Czekaj cierpliwie, nie przerywaj działania. Gdy Fix ukończy pracę, nastąpi restart systemu. W tym samym katalogu skąd uruchamiano FRST powstanie plik fixlog.txt. 2. Zrób nowy log FRST z opcji Skanuj (Scan), bez Shortcut. Dołącz też plik fixlog.txt. Wypowiedz się czy wystąpiły jakieś zmiany w przeglądarkach.

-

Podobny problem zgłaszany na forum wsparcia Google. Użytkownicy twierdzą, że problem podmiany wyszukiwarki zachodzi także w innych przeglądarkach, co oznacza że problem nie jest w obszarze Google Chrome, tzn. ustawione jakieś ogólne proxy lub infekcja IP (w tym niewykluczony router). Wstępnie spróbuj zresetować niektóre ustawienia sieciowe za pomocą poniższego skryptu FRST, przy okazji jeszcze drobne szczątki po programach do usunięcia. Uruchom FRST. Z klawiatury CTRL+Y, zostanie otworzony plik tekstowy. Wklej do pliku następującą treść: CloseProcesses: CreateRestorePoint: RemoveProxy: StartBatch: ipconfig /flushdns netsh advfirewall reset netsh int ipv4 reset all netsh int ipv6 reset all netsh int httpstunnel reset all netsh int portproxy reset all netsh int tcp reset all netsh winsock reset EndBatch: HKU\S-1-5-21-12500877-75935106-1869366309-1000\...\Run: [Free Hide IP] => C:\Program Files (x86)\FreeHideIP\FreeHideIP.exe Task: {069D7A5B-C49C-46C3-B380-333220189FAE} - System32\Tasks\{69D2B9B9-F083-4C67-9766-916F8BEC9479} => C:\Program Files (x86)\Football Manager 2017 Editor\editor.exe Task: {6529DDF7-E378-4DCF-9FF8-8F3C5A06FA79} - System32\Tasks\{F207A7AC-7606-4C14-8672-BCC9F77C2854} => C:\Program Files (x86)\Football Manager 2017 Editor\editor.exe Task: {7916A536-7AEA-43DD-8AD2-8C5644C8894B} - System32\Tasks\{C89AF8C9-7B13-48C4-8848-77EFB5E67196} => C:\Program Files (x86)\Football Manager 2017 Editor\editor.exe IE trusted site: HKU\S-1-5-21-12500877-75935106-1869366309-1000\...\localhost -> localhost 2018-07-26 23:13 - 2018-07-26 23:13 - 000000000 ____D C:\ProgramData\Tencent 2018-07-26 23:11 - 2018-07-26 23:11 - 000000000 ___HD C:\$AV_AVG 2018-07-26 20:06 - 2018-07-26 20:06 - 000000000 ____D C:\Program Files\Common Files\AVG 2018-07-27 17:54 - 2017-10-03 21:19 - 000000000 ____D C:\Users\y\AppData\Local\Avg 2018-07-27 17:54 - 2017-10-03 21:19 - 000000000 ____D C:\ProgramData\Avg EmptyTemp: Adnotacja dla innych czytających: skrypt unikatowy - dopasowany tylko i wyłącznie pod ten system, proszę nie stosować na swoich systemach. Z klawiatury CTRL+S, by zapisać zmiany. Następnie w oknie FRST klik w Napraw (Fix). Nastąpi restart systemu. Przedstaw wynikowy fixlog.txt. Sprawdź czy wystąpiły jakieś zmiany w przeglądarce.

-

Sprawdź co się stanie, gdy zdeaktywujesz wszystkie rozszerzenia (wliczając firmowe) i ponownie uruchomisz Chrome.

-

Glados1233 proszę opisz krok po kroku w jaki sposób czyścisz Google Chrome, konkretnie wyliczając miejsca i nazwy opcji. Ponadto, czy ta wyszukiwarka w opcjach Chrome jest zablokowana, czy da się przestawić wyszukiwarkę na normalne Google (lub inną) i po tym ją normalnie odinstalować?

-

Ten komunikat jest związany z przepełnieniem skrzynki.

-

"Wirus policja" system nie widzi pendrive

picasso odpowiedział(a) na malutka temat w Dział pomocy doraźnej

Ten komunikat wygląda jak okno przeglądarki Firefox otworzone "na cały ekran". Jedyny rekord który pasuje w logu do tego, to sam proces przeglądarki per se. Nie ma żadnych widocznych elementów startowych uruchamiających Firefox automatycznie. W związku z tym nasuwa się pytanie w jaki sposób jest uruchamiany laptop, tzn. czy tu przypadkiem nie ma włączonej hibernacji i po prostu przywracania ostatnio otworzonego okna przeglądarki. Moim pytaniem było czy w Trybie awaryjnym pokazuje się to okno z policją. Jeśli nie, to z poziomu tego trybu zmień ręcznie nazwę pliku C:\Program Files (x86)\Mozilla Firefox\firefox.exe na firefox.old, by tymczasowo zapobiec otwieraniu okna Firefox. Przejdź w Tryb normalny i sprawdź czy komunikat nadal się otwiera. -

"Wirus policja" system nie widzi pendrive

picasso odpowiedział(a) na malutka temat w Dział pomocy doraźnej

Pytania: - Czy ta plansza to tło Pulpitu (coś ala "tapeta"), czy też osobne okno np. przeglądarki? Proszę zrób zdjęcie tej planszy. - Czy da się wejść do Trybu awaryjnego z poziomu ekranu logowania? - Udało Ci się uruchomić FRST z dysku E:, a wg listy to pendrive. Czyli pendrive jest widziany spod Windows, ale nie z poziomu Środowiska zewnętrznego RE? Drive e: (KINGSTON) (Removable) (Total:1.86 GB) (Free:1.12 GB) FAT -

"Wirus policja" system nie widzi pendrive

picasso odpowiedział(a) na malutka temat w Dział pomocy doraźnej

Raporty są wprawdzie słabo czytelne i zniekształcone, ale miałaś problem z ich dostarczeniem, więc muszę tę formę na razie zaakceptować. Proszę rozwiń wątek "mam zablokowany laptop", czyli co się pokazuje i w jakiej fazie lub podczas jakich czynności. W podanych raportach FRST w ogóle nie widać żadnej infekcji. W Dzienniku zdarzeń Windows Defender jest następujący rekord: Windows Defender: =================================== Date: 2018-05-28 22:51:09.000 Description: Produkt Program antywirusowy Windows Defender wykryĹ zĹoĹliwe oprogramowanie lub inne potencjalnie niechciane oprogramowanie. Aby uzyskaÄ wiÄcej informacji, zobacz: https://go.microsoft.com/fwlink/?linkid=37020&name=Trojan:HTML/Brocoiner!rfn&threatid=2147724297&enterprise=0 Nazwa: Trojan:HTML/Brocoiner!rfn Identyfikator: 2147724297 WaĹźnoĹÄ: PowaĹźny Kategoria: KoĹ trojaĹski ĹcieĹźka: file:_C:\Users\margo\AppData\Local\Mozilla\Firefox\Profiles\mk2i0cpv.default-1466473760920\cache2\entries\CE94BF5164C04AE312403C4CA6A85F4F3B1133A2 Pochodzenie wykrycia: Komputer lokalny Typ wykrycia: Konkretne ĹšrĂłdĹo wykrycia: Ochrona w czasie rzeczywistym UĹźytkownik: Lenovo-PC\margo Nazwa procesu: C:\Program Files (x86)\Mozilla Firefox\firefox.exe Wersja podpisu: AV: 1.269.149.0, AS: 1.269.149.0, NIS: 1.269.149.0 Wersja aparatu: AM: 1.1.14901.4, NIS: 1.1.14901.4 To detekcja w cache Firefox i oznacza, że została odwiedzona strona z osadzonym skryptem kopania zasobów. Infekcja nie jest na poziomie systemu. -

Dostosowane nośniki instalacyjne Windows 11 i starszych

picasso odpowiedział(a) na picasso temat w Operacje na dyskach

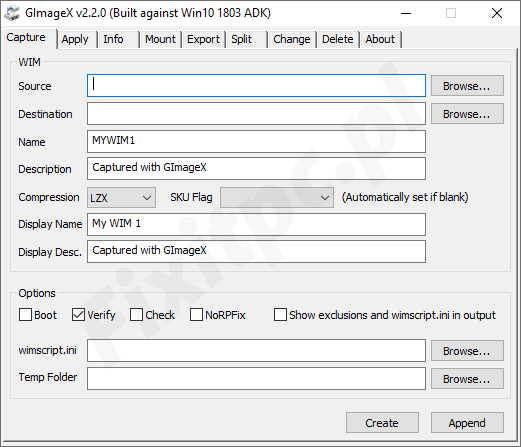

GImageX Strona domowa Platforma: zgodnie z wymaganiami ADK / WAIK Licencja: freeware Jak wzmiankowane w opisie pakietów ADK, narzędzie ImageX zostało zastąpione przez funkcjonalność w DISM i nie jest już aktualizowane, tzn. nawet w ADK dla Windows 11 nadal jest ta sama "stara" wersja. GImageX - Graficzny miniaturowy interfejs na narzędzie konsolowe ImageX występujące jako składowa pakietów ADK / WAIK. Oczywiście wymaga posiadania zainstalowanego bazowego pakietu (lub przynajmniej wyekstraktowanych z niego niezbędnych bibliotek bazowych). Aktualna wersja jest kompatybilna z bibliotekami WIMGAPI z Windows ADK for Windows 10 1803. Karty w interfejsie odpowiadają wykonywaniu poszczególnym poleceń z linii komend oryginału: Capture (nagrywanie obrazu woluminu z dysku do pliku WIM), Apply (zrzucanie obrazu woluminu na określony dysk), Info (pobór informacji i indexu podobrazów pliku WIM), Mount (montowanie obrazu WIM w trybie tylko do odczytu lub modyfikacji oraz odmontowanie z określeniem czy zapisać zmiany), Export (ekstrakcja obrazu składowego do nowego pliku WIM), Split (podział obrazu WIM), Change (zmiana parametrów opisowych plików WIM), Delete (kasowanie obrazu składowego pliku WIM). GImageX to aplikacja natywna dla obu gałęzi platformowych x86 i x64, może także działać w środowisku zewnętrznym Windows PE (WinPE). W paczce jest i komponent COM udostępniający podstawową funkcjonalność dla bezpośredniego użytkowania w językach skryptowych takich jak VBScript. Dołączony plik pomocy. -

Menedżery elementów startowych (zaawansowane)

picasso odpowiedział(a) na picasso temat w System - Narzędzia i konserwacja

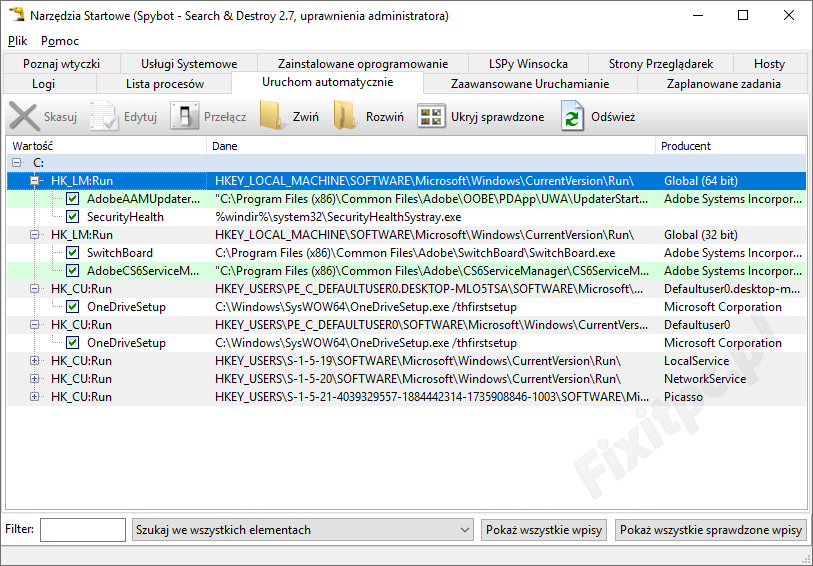

Startup Tools (Narzędzia startowe) w Spybot Wersja instalacyjna Wersja portable Platforma: Windows 7 i nowsze 32-bit i 64-bit Licencja: freeware Moduł "Startup Tools" zintegrowany w Spybot linii 2.x zastępuje RunAlyzer nieaktualizowany od 2008, zabugowany i niepolecany. Dla XP i Vista ostatnią zgodną wersją jest Spybot 2.4 (z 2014). Wyższe wersje tylko dla Windows 7 i nowszych. Wersja portable najlepszym wyborem, by skorzystać z tej funkcjonalności i ominąć niepotrzebne rejestracje w systemie. Spybota jako programu zabezpieczającego nie polecam. Ogólnie też, kieruję raczej na używanie Autoruns od Microsoftu. Analizer i menedżer punktów startowych z rodziny Spybot Search & Destroy. Manipulacji można poddać: Process List (pracujące w tle procesy), Autorun (podstawowe lokalizacje Autostartu), Advanced Startup (bardzo zagrzebane w systemie), Scheduled Tasks (Zaplanowane zadania), Explorer Plugins ("zawtyczkowania" powłoki i Internet Explorer), System Services (uruchamiane usługi i sterowniki), Winsock LSPs (dostawcy Winsock), Browser Pages (strony startowe Internet Explorer), Hosts (zawartość tego pliku), Installed Software (eksport kluczy Uninstall sumujących zestaw zamontowanych w systemie programów). Przeglądanie uzupełnia system filtrów z opcją ukrycia wszystkich prawidłowych i wyszukiwania z wykorzystaniem wyrażeń regularnych. Dany obiekt można zweryfikować przez bezpośrednie otworzenie docelowej lokalizacji w systemie oraz uruchomienie zewnętrznego wyszukiwania w oparciu o serwisy Google i Bing. Posiada moduł automatycznej klasyfikacji poprawności / szkodliwości wpisów w oparciu o własną wbudowany bazę danych, które to informacje mogą być aktualizowane online. Jest tu stosowany prosty kod kolorystyczny oznajmiający typ wpisu: zielone (wpisy poprawne) vs. czerwony (wpisy szkodliwe). Sumaryczny raport ma dwa rodzaje zapisu, kompatybilne z formatowaniem innych aplikacji: Spybot Search & Destroy lub HijackThis. Aktualny stan systemu lub wybrane wejścia można zapisać do kopii zapasowej *.REG. Program montuje "cały rejestr", a nie tylko ustawienia bieżące, tzn. są ładowane klucze należne do innych kont systemowych a nie tylko aktualnie zalogowanego użytkownika, a także wszystkie klucze konfiguracji ControlSet00X, a więc i te nieaktywne. Program ma zgodność ze środowiskami zewnętrznymi Windows, tzn. jest zdolny automatycznie wykryć alternatywną instalację Windows zlokalizowaną na innym dysku / partycji, zamontować rejestr takiego nieaktywnego systemu i poddać analizie. Program 32-bitowy, ale z możliwością wyciągania informacji 64-bit (sztuczka z aliasem SysNative). Wbudowany język polski, który można ustawić z poziomu ustawień. Interfejs bardzo chaotyczny i dający odczucie "starości". -

Forum będzie za jakiś czas aktualizowane do wersji 4.x. Przygotowywałam się do tej aktualizacji baaardzo długo, omjając kolejne zabugowane edycje. Instalacja została już dokładnie zbadana na localhoście i właściwie wszystko jest przygotowane. Należy się przygotować na następujące rzeczy: Będzie to najdłuższa i najbardziej pracochłonna aktualizacja w dziejach forum. Skok na linię 4.x to bardzo inwazyjna zmiana, wymiana całego silnika i interfejsu. Sama aktualizacja jako taka to tylko początek procesu, ponieważ jest wymagana konwersja całej zawartości forum na nowe formaty. Procesy przebudowy forum startują po aktualizacji i mogą trwać wiele godzin, a nawet dni. Trudno określić dokładny czas na żywej tkance. Dla porównania testowa przebudowa na localhoście zajęła 3 bite dni, a i tak rezultaty konwersji są niezadawalające i są wymagane jeszcze ekstra działania z naszej strony polegające na bezpośredniej ingerencji w bazę danych, by podmienić nieprzekonwertowaną lub źle przekonwertowaną treść. W trakcie przebudowy prawdopodobnie forum nie będzie włączone, gdyż zawartość jest widoczna w postaci "rozkodowanej", co może zostać błędnie zinterpretowane jako "uszkodzone treści". Aczkolwiek nie podjęłam jeszcze ostatecznej decyzji na którym etapie włączę forum. Aktualizacja usuwa następujące funkcje: Nazwa użytkownika - Nazwa użytkownika (używana w dialogu logowania) oraz nazwa wyświetlana (widzialna na forum w profilu / postach) zostaną scalone w nazwę wyświetlaną. Do logowania będzie używana nazwa wyświetlana. Większość użytkowników, czyli tych którzy mają nazwę użytkownika tożsamą z nazwą wyświetlania, nie zauważy zmiany i zaloguje się z automatu. Natomiast użytkownicy mający rozbieżności w tych nazwach (np. prosili mnie o zmianę nicka na forum) muszą usunąć / zaktualizować zapamiętany login w przeglądarce i w trakcie logowania jako nazwę użytkownika wprowadzić nick pod którym ich widać publicznie na forum, a nie poprzednią nazwę. Znajomi - Funkcja zastąpiona przez "Obserwujących", którzy dostają powiadomienia o aktywności obserwowanego (nowy post czy status). Podczas aktualizacji zostanie wybrana opcja domyślna by nie konwertować Znajomych na Obserwujących w celu uniknięcia masowych (i potencjalnie niepożądanych) powiadomień. Czyli wszyscy na forum utracą listę znajomych. Jeśli ktoś będzie niezadowolony z tej decyzji, może potem ręcznie dodać te same osoby do obserwowanych, o ile osoby te nie wyłączą takiej możliwości po swojej stronie.

-