-

Postów

36 523 -

Dołączył

-

Ostatnia wizyta

Treść opublikowana przez picasso

-

Zmiana wykonana. Użytkownicy już zalogowani nie powinni odczuć zmiany, o ile oczywiście się nie wylogują. Został wysłany alert do grupy Użytkowników punktujący zmianę.

-

Ogłoszenie powieszone nieomal 3 lata temu. Myślę, że dałam więcej niż wystarczającą ilość czasu użytkownikom, by upewnić się w kwestii własnych danych, bądź je skorygować. W przeciągu tygodnia definitywnie wyłączam logowanie przy udziale nazwy użytkownika na korzyść adresu e-mail. Mała korekta do mojego pierwszego posta: niedziałający e-mail nadal może być użyty przy logowaniu, pod warunkiem że zgadza się hasło logowania na forum z nim powiązane.

-

Legalne pobieranie obrazów instalacyjnych Windows

picasso odpowiedział(a) na picasso temat w Tutoriale | Artykuły | Recenzje

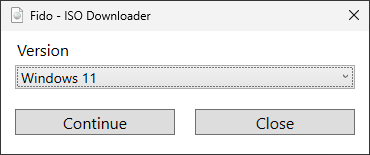

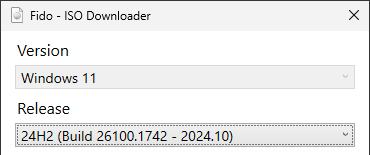

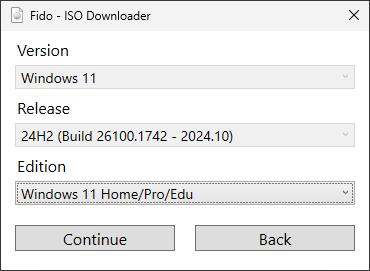

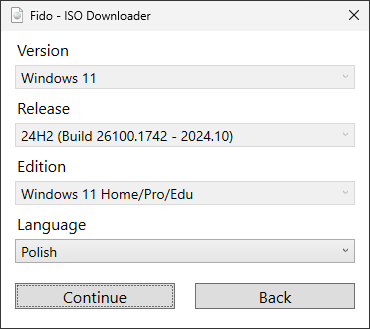

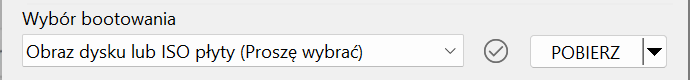

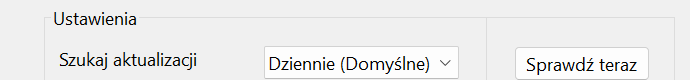

Kolejny temat poprawiony. Microsoft sumiennie likwiduje pobieranie dla starszych już niewspieranych systemów. Pobieranie Windows 7 zostało zablokowane już dawno i temat miał naniesioną stosowną adnotację. Ostatnio zniknął też Windows 8.1 i to musi być dość świeże (przełom 2024/2025). Przysięgam, że co dopiero sprawdzałam linki i jeszcze serwowana była strona pobierania ISO bez przekierowań i nanosiłam kolejną adnotację. Obecnie ślady usunięte, toteż po raz kolejny post zaktualizowany. Pro forma zostawiłam wszystkie ostrzeżenia, ale i one zostaną w dalszej fazie zupełnie usunięte. Co oznacza likwidacja oficjalnych stron pobierania Microsoftu: linki do starych systemów znalezione w sieci są nielegalne. W przypadku Windows 11 sztuczek w pobieraniu nie trzeba już stosować. Microsoft otrzeźwiał i oficjalna strona pobierania podaje na tacy wszystkie możliwości, tzn.: narzędzie do tworzenia nośników (w locie jest tworzony obraz ISO z załączeniem aktualizacji do pewnego poziomu) oraz bezpośredni obraz ISO (może być lekko w tyle w stosunku do tego co tworzy Narzędzie do tworzenia nośników). W obu przypadkach ISO może nie zawierać najnowszej aktualizacji KBxxxxxxx i stworzenie niedomyślnego obrazu ISO integrującego ją jest już w gestii użytkownika, a nowoczesnym programem do tego celu może być np. darmowy DISMTools. Proszę zauważyć, że materiały Microsoftu nie są stałe i od czasu do czasu Microsoft podstawia nowsze kompilacje, a jest to nie do zauważenia. Formaty w plikach ISO (ESD versus WIM) nie uległy zmianie i aplikują się dane wcześniej podane dla Windows 10. ===================================== Biorąc pod uwagę alternatywne legalne metody pobierania Windows 11 i Windows 10, póki co poniżej propozycja będąca w mojej opinii najbardziej solidną i na bieżąco dostosowywaną do zmiennego krajobrazu serwerów Microsoftu. W puli są też inne narzędzia, ale muszę je sprawdzić, by nie linkować porzuconych projektów, bądź czegoś z szarej strefy. Skrypt Fido | Rufus Strona domowa Fido Strona domowa Rufus Licencja: darmowa Oba rozwiązania są tego samego autorstwa, toteż wybór jest uzasadniony wyłącznie tym czy pobrać po prostu plik ISO na dysk bez żadnych dodatkowych akcji, czy też wykonać kolejne zadania z nim związane. Metoda głównie przydatna pod kątem Windows 10, dla którego Microsoft nadal bezlitośnie stosuje przekierowania, na Windows 11 zbędna i nie ma co się męczyć (oficjalna strona Microsoftu z dokładnie tym samym pobieraniem na tacy). W przykładzie pokazany Windows 11 dla formalności. Fido Skrypt PowerShell (PS), który zdalnie pobiera oficjalne kompilacje Windows z serwerów Microsoftu. Obecnie pobieranie jest ograniczone wyłącznie do Windows 11 i Windows 10 i to w najnowszych Wersjach. Z technicznego punktu widzenia nic więcej nie będzie w ofercie. 1. Pobierz plik wybierając na stronie menu Code > Download ZIP czyli master.zip. Rozpakuj w wybranej lokalizacji. W paczce jest plik Fido.ps1: 2. O ile nie modyfikowano ustawień systemowych, domyślnie bezpośrednie wykonanie skryptów PowerShell jest zablokowane przez zasadę ExecutionPolicy. Prawy klik na przycisk i z menu wybierz Terminal (Administrator) dla Windows 11 lub Program Windows PowerShell (Administrator) dla Windows 10. W oknie PowerShell włącz wykonywanie skryptów wklepując następującą komendę i ENTER: Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. Install the latest PowerShell for new features and improvements! https://aka.ms/PSWindows PS C:\Users\Użytkownik> Set-ExecutionPolicy Unrestricted PS C:\Users\Użytkownik> Po bezbłędnym wykonaniu polecenia z prawokliku na Fido.ps1 wybierz opcję Run with PowerShell. 3. Zostanie uruchomiona nowa instancja okna PowerShell, w której pojawi się seria okienkowych dialogów precyzujących co konkretnie pobrać. To jest zbliżone do pytań Microsoftu i aż głupio mi to opisywać. ----> Pierwszy wybór pomiędzy Windows 11 a Windows 10 i nic więcej nie można tu zdziałać: Please wait... ----> Wybranie opcji Continue skutkuje podstawieniem przez program najnowszej dostępnej kompilacji zlokalizowanej na serwerze Microsoftu: Please wait... ----> Continue i ujawnia się wybór edycji, przy czym obecnie w przypadku Windows 11 to zuinifikowana pozycja i nie ma czego wybierać: Please wait... ----> Continue i pada pytanie o język Windows: Pleaese wait... ----> Continue i w końcu Architektura, w przypadku Windows 11 oczywiście tylko x64 albo ARM64: Please wait... Po wybraniu Download rozpoczyna się pobieranie pliku ISO w przeglądarce ustawionej jako domyślna i do jej folderu pobierania. 4. Istotną sprawą jest odwrócenie modyfikacji wykonanej w punkcie 2. Wprowadź komendę ponownego ograniczenia wykonywania skryptów i ENTER: Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. Install the latest PowerShell for new features and improvements! https://aka.ms/PSWindows PS C:\Users\Użytkownik> Set-ExecutionPolicy Restricted PS C:\Users\Użytkownik> Rufus Ma zintegrowany ten sam skrypt, by zrealizować podrzędną w programie możliwość pobrania obrazu Windows tuż przed utworzeniem z niego nośnika startowego USB. Rzecz jasna, możliwości Rufus są równe Fido. Wspominam jednak o tym, gdyż w internecie można się nadziać na opisy Rufus pokazujące, że jest zdolny pobrać starsze Wersje danego systemu niż te oferowane oficjalnie na stronach Microsoftu (np. Windows 10 Wersja 1809 z lamusa). To są już nieaktualne dane, gdyż zgodnie ze słowami autora od maja 2023 Microsoft zablokował dostęp do starszych Wersji, toteż awykonalnym jest je pozyskać z tychże serwerów. Do wglądu również FAQ opisujący możliwy tymczasowy 24-godzinny ban ze strony Microsoftu w przypadku nadużyć linków pobierania ISO. Funkcja w Rufus wymaga zaznaczenia opcji aktualizacji programu: Po spełnieniu tego warunku ujawni się nowa opcja POBIERZ (DOWNLOAD) w poniższym menu: Jej kliknięcie inicjuje Fido i dalej dialogi okienkowe są dokładnie takie same jak w prezentacji Fido. -

Nieusuwalne klucze rejestru

picasso odpowiedział(a) na picasso temat w Tutoriale | Artykuły | Recenzje

Zmieniłam kolejność ostatnich postów przesuwając podsumowanie na koniec: Temat poprawiony, zaktualizowany i dostosowany do Windows 11. Odizolowane treści archaiczne. Dodany nowy wątek usuwania kluczy z uszkodzoną nazwą lub zablokowanych kombinacją trików. Wyróżnione narzędzia zostały dobrane w taki sposób, by być najnowszymi dostępnymi rozwiązaniami, a jednocześnie wspierać największą liczbę systemów operacyjnych (od Windows 11 w dół). W tym obszarze dodane narzędzia System Informer (nowoczesny następca Process Hacker), HijackThis+ oraz edytor w Kaspersky Rescue Disk 2024. Stare narzędzia przeniesione do spoilerów i pokazane wyłącznie w celach historycznych (a kysz od Windows 11). Notabene: te nowe narzędzia powinny otrzymać miejsce w sekcje Darmowego oprogramowania, ale obecnie w szale poprawiania treści na forum nie mam na to czasu. [post na kasację]- 5 odpowiedzi

-

- Windows 11

- Windows 10

-

(i 4 więcej)

Oznaczone tagami:

-

Nieusuwalne klucze rejestru

picasso odpowiedział(a) na picasso temat w Tutoriale | Artykuły | Recenzje

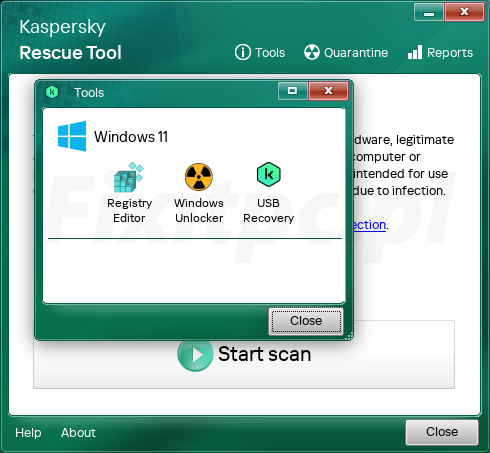

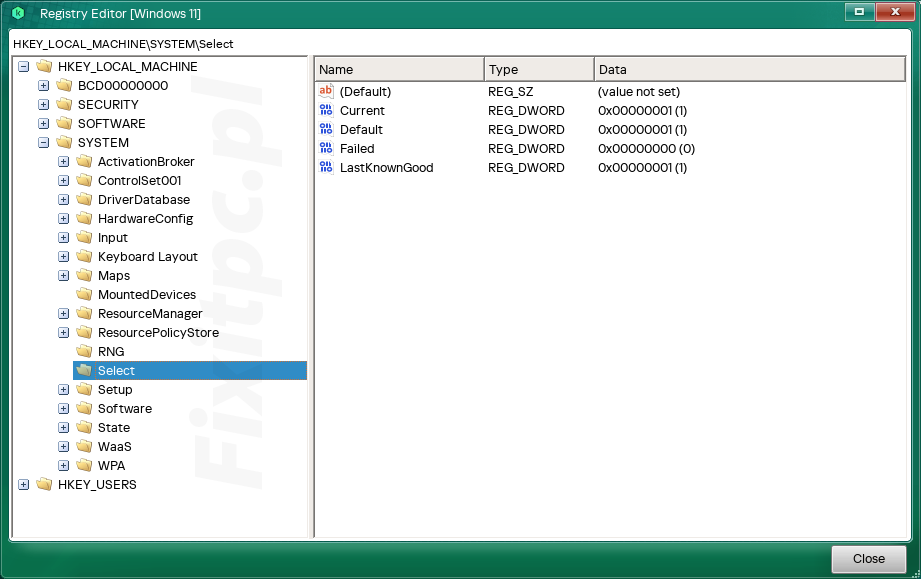

Klucze z uszkodzoną nazwą - "Błąd uniemożliwia otwarcie klucza" / "Błąd przy usuwaniu klucza" lub Skomasowanie blokad 1. Charakterystyka uszkodzonego klucza: Nazwa nieznacznie różni się od nazwy oryginalnej, a zniekształcenie polega na zamianie litery inną, bądź dostawieniu dodatkowego znaku (np. & lub podobne). Oczywiście jest możliwość, że wystąpi odwrotność i wybrakowanie w znakach, albo cała nazwa uległa transformacji w śmietnik znakowy i w niczym nie przypomina oryginału. Próba otworzenia lub skasowania klucza zwraca taki sam błąd jak w przypadku obecności znaków null (porównaj z opisem kluczy z null). Narzędzia do wykrywania i usuwania kluczy z null nie mają tu jednak zastosowania i klucza nie widzą. O ile obiekt znajduje się w puli lokalizacji skanowanych przez FRST (np. klucz usługi/sterownika), może zostać wykryty przez FRST jako "Locked/Rootkit". Komunikat rzecz jasna nie obrazuje prawdziwego stanu rzeczy. Tematy z tą usterką przewijały się nieraz na forum. Przykładowy temat, choć wiekowy, doskonale obrazujący uszkodzenie: Ciekawostka: otwieranie tego samego pliku gałęzi rejestru na różnych systemach może zwrócić inne rezultaty. Otóż mam w kolekcji na dysku zapisany przed laty plik SYSTEM (gałąź przesłana przez użytkownika) z takim typem uszkodzenia. Plik pochodzi z systemu Windows 7. I cóż się okazuje: montując ten plik w rejestrze Windows 7 nie mogę otworzyć i skasować uszkodzonego klucza (tak jak to było oryginalnie w systemie użytkownika), ale już montując w rejestrze Windows 8.1 i nowszych nie ma problemu. Nie jestem pewna co to właściwie oznacza, czy znaczenie ma tu spod jakiego systemu pochodzi usterka, czy też może nowsze systemy mają jakieś dodatkowe mechanizmy potrafiące w niektórych okolicznościach obejść problem. 2. Drugi scenariusz to takie nawarstwienie blokad na kluczu (np. ofensywne / uszkodzone uprawnienia w połączeniu ze znakiem null w nazwie i na dokładkę zablokowanie przez silny proces czy malware), że racjonalnym podejściem jest użycie narzędzia operującego w środowisku zewnętrznym. Edytory rejestru w dyskach ratunkowych W obu tych przypadkach wybiegiem jest skorzystanie z narzędzia opartego na silniku innego gatunku i nietuzinkowej wersji edytora rejestru obchodzącej limitacje Windows. Na forum w Archiwum jest wątek bootowalnych płyt, aczkolwiek obecnie 99% nie nadaje się do użytku (wycofane, zbyt stare, brak obsługi bootowania na układach UEFI z Bezpiecznym rozruchem), a i tak wbudowany edytor rejestru to cecha raczej rzadka. Nowoczesnym darmowym rozwiązaniem spełniającym podstawowe warunki jest na dzień dzisiejszy: Kaspersky Rescue Disk 2024 Strona domowa https://rescuedisk.s.kaspersky-labs.com/updatable/2024/krd.iso Do przewertowania baza wiedzy, przykładowe wątki pod uwagę: Tworzenie bootowalnego USB lub DVD Uruchamianie USB lub DVD Problem z ładowaniem interfejsu graficznego | Ustawienia UEFI/BIOS Proszę zwrócić uwagę, że jest to nowsza wersja niż promowana na stronie pobierania edycja 2018, aczkolwiek wg listy zmian nawet starsza też posiada obsługę UEFI SecureBoot. To co nas w tym dysku interesuje to wbudowany edytor rejestru. Zakładając, że bootowalne USB/DVD zostało poprawnie nagrane i uruchomione, a użytkownik już elegancko siedzi na Pulpicie Kasperskiego: By dostać się do edytora rejestru, w automatycznie otworzonym skanerze Kaspersky Rescue Tool należy wybrać menu Tools > Registry Editor. (Menu Tools może nie pokazać się, jeśli Kaspersky nie wykryje systemu operacyjnego i/lub poważne uszkodzenie plików rejestru na dysku.) Kaspersky automatycznie montuje gałęzie rejestru znalezionego systemu operacyjnego i nie umożliwia ładowania gałęzi spoza tej puli (w bardzo starej edycji dysku istniała taka opcja). Oczywiście widok rejestru w środowisku zewnętrznym wykazuje różnice w stosunku do odpowiednika w działającym Windows. W środowisku zewnętrznym nie istnieją łącza symboliczne i należy nanieść poprawkę na określone lokalizacje. Np. brak CurrentControlSet i należy użyć jedną ze ścieżek ControlSetX (tą uznaną za bieżącą w kluczu Select), brak HKEY_CURRENT_USER i należy odnaleźć ekwiwalent pod HKEY_USERS, itd. Jest to jednak temat na inną rozprawkę. Menu kontekstowe edytora umożliwia zmianę nazwy lub usunięcie oraz eksport do pliku. ========================================= W asortymencie jest jeszcze Dysk ratunkowy Avast wg opisu obsługujący boot UEFI oraz posiadający edytor rejestru. Ale uciążliwością jest, że utworzenie dysku wymaga instalacji antywirusa Avast. Nie sprawdzałam też działania dysku.- 5 odpowiedzi

-

- Windows 11

- Windows 10

-

(i 4 więcej)

Oznaczone tagami:

-

Diagnostyka samoczynnych restartów i BSOD

picasso odpowiedział(a) na picasso temat w Tutoriale | Artykuły | Recenzje

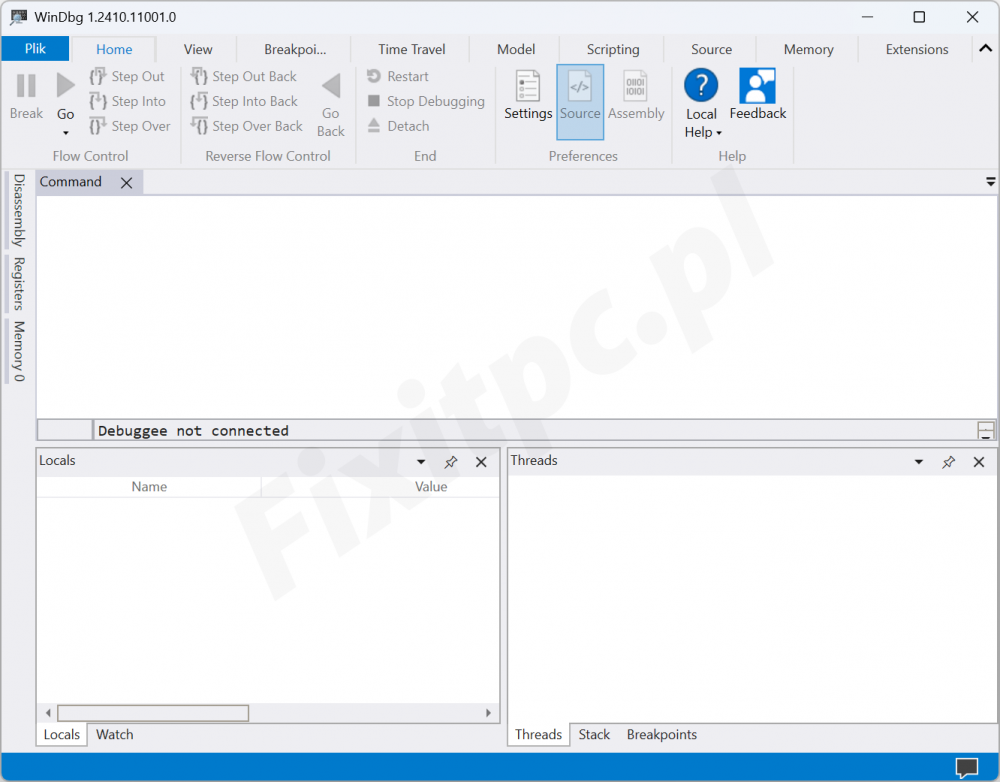

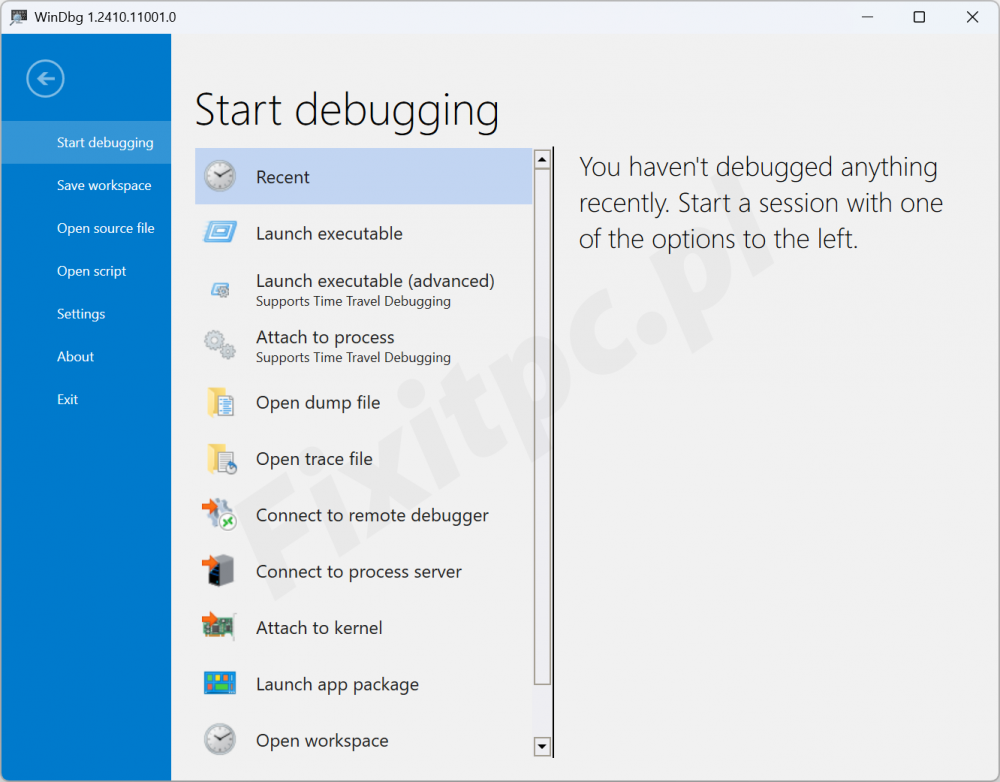

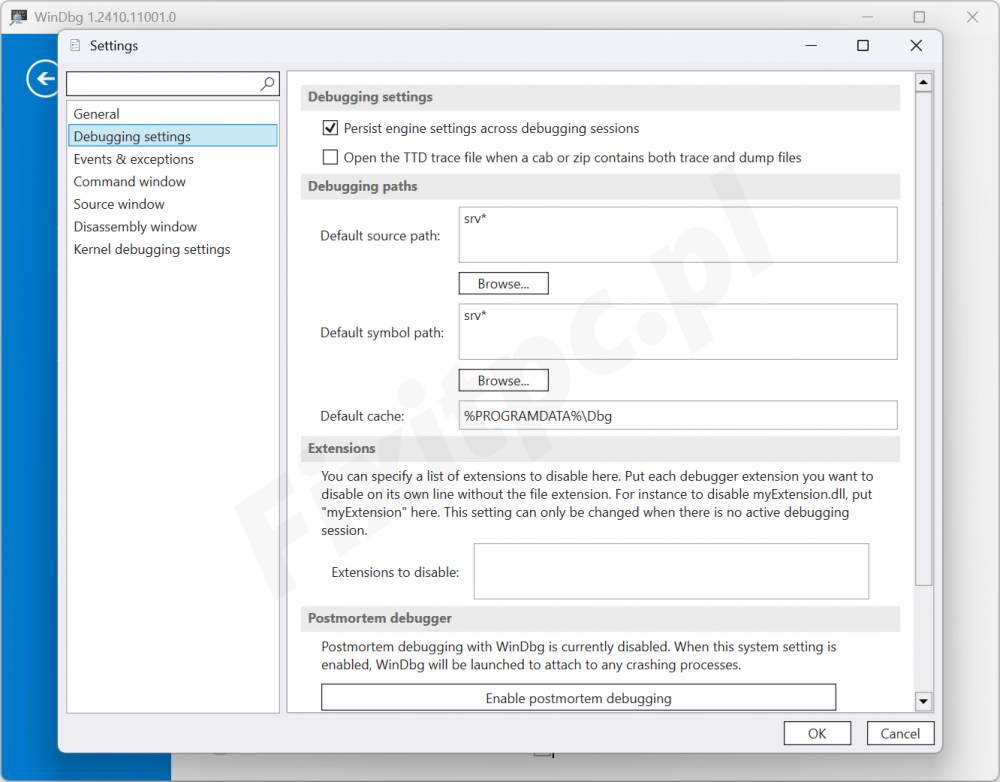

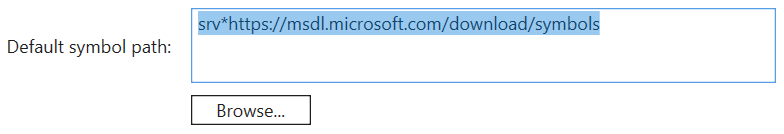

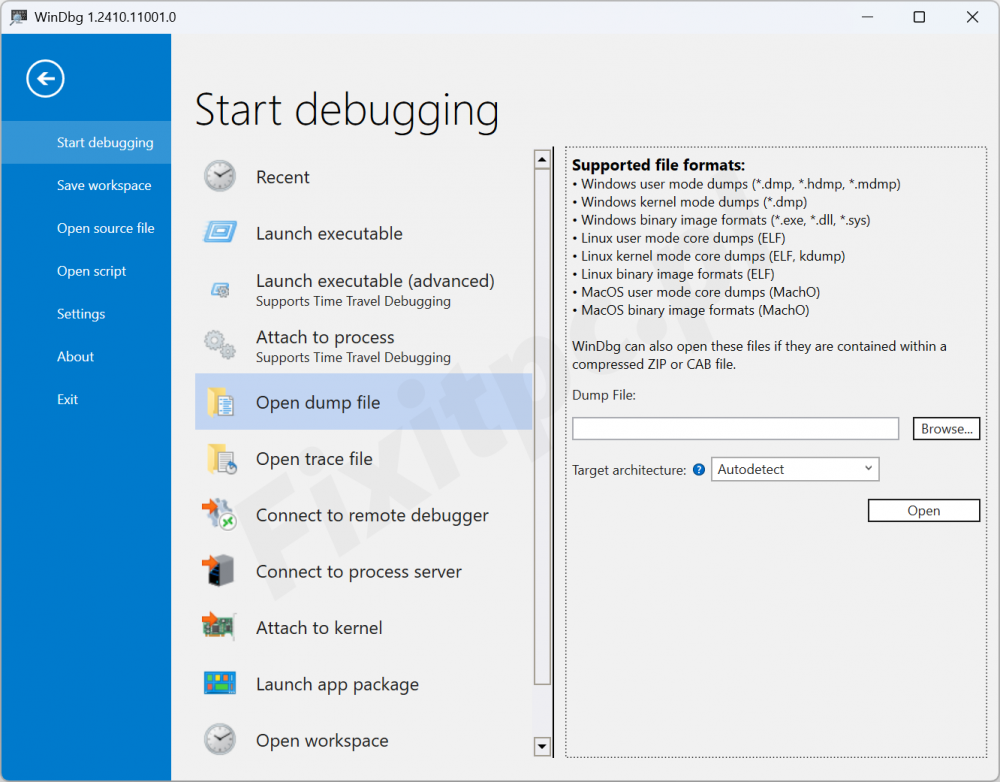

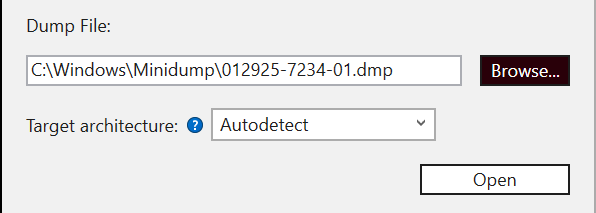

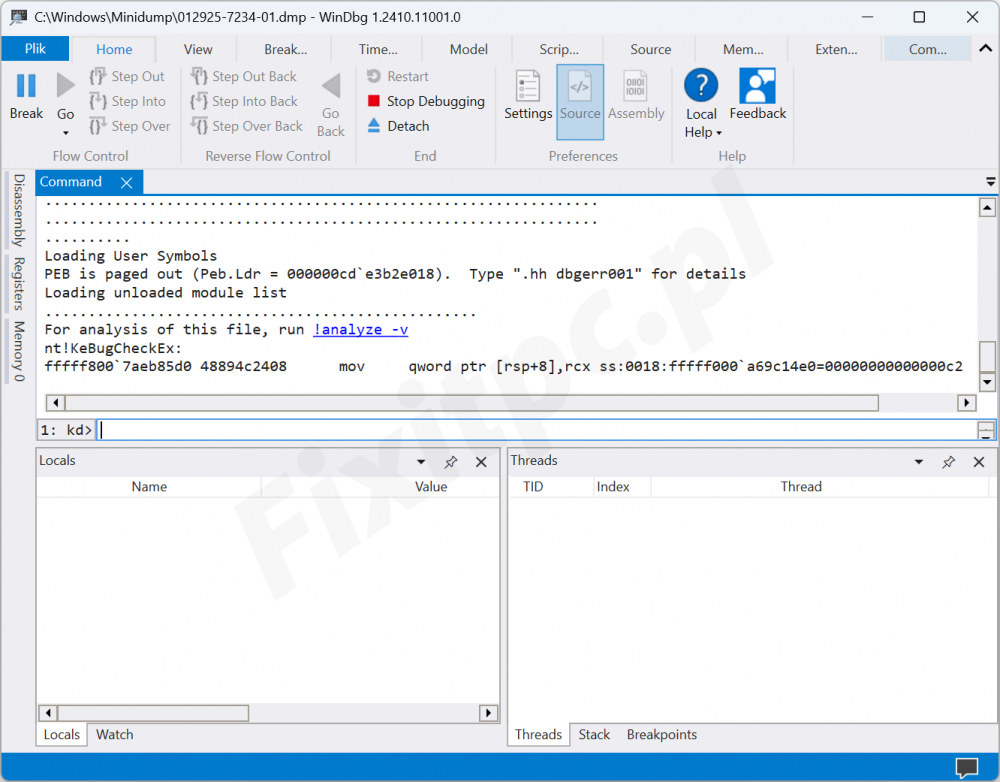

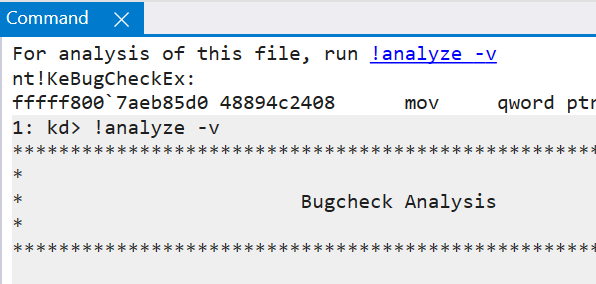

Artykuł w zasadzie nie wymagał żadnych szczególnych dostosowań pod kątem Windows 11, wszystko nadal aktualne. Natomiast nowością jest, że debuger Microsoftu został opublikowany również w wersji samodzielnej. Obecnie więc są dwie postacie WinDbg: WinDbg określany jako "Legacy" bądź "Klasyczny" (po staremu jako składnik instalacji SDK opisanej powyżej) oraz WinDbg jako oddzielny program (opisany poniżej). Obie edycje w najnowszych dostępnych wersjach utylizują ten sam silnik i mają te same możliwości analityczne, lecz mają drastycznie inne interfejsy. Opisywany tu delikwent jest przyjemniejszy dla przeciętnego użytkownika i powinien być wybierany tutaj na forum. WinDbg Strona domowa Platforma: Windows 11, Windows 10 Wersja 1607 i nowsze 64-bit Licencja: darmowa Pobieranie bezpośrednie Pobieranie z Microsoft Store W zależności od metody pobrania, inna postać instalatora: Skutki uruchomienia jednak te same. Program jest lokowany w folderze C:\Program Files\WindowsApps\Microsoft.WinDbg_x.xxxx.xxxxx.x_x64__8wekyb3d8bbwe. Skrót uruchomieniowy jest w menu Start. Póki co, nie wygląda na to by WinDbg był spolszczony (jedna opcja w sposób najwyraźniej przypadkowy wyświetla się po polsku). Uruchomienie okna Microsoft Store nie wykazuje, by były dostępne nowsze aktualizacje. ====================================== Instrukcje debugowania plików *.DMP są nadal takie same, tylko należy nanieść poprawkę na inny interfejs. Czyli: 1. Po instalacji otwiera się ogólny widok w następującej formie: 2. Wybierz pozycję File (Plik), co otworzy wewnętrzne menu: 3. Przejdź do Settings > Debugging settings: 4. W polu Default symbol path wprowadź ścieżkę kierującą na publiczny serwer symboli Microsoftu: srv*https://msdl.microsoft.com/download/symbols Zatwierdź przez OK. 5. Ponownie wybierz pozycję File, następnie Open dump file: 6. Używając przycisku Browse wskaż istniejący plik *.DMP z lokalizacji ustawionej w konfiguracji Zapisywanie informacji o debugowaniu. W przykładzie lokalizacja C:\Windows\Minidump: Kliknij w Open. 7. Debuger zacznie przetwarzać dane. Spodziewane, że pierwsze uruchomienie potrwa dłużej niż kolejne ze względu na pobieranie symboli na dysk, Czekaj cierpliwie aż ukończy pracę i zaserwuje podświetlony link !analyze -v: Kliknij w ten odnośnik i poczekaj na ukończenie pracy. W zależności od danych, może to potrwać. Alternatywnie można wpisać w polu kd> to polecenie i ENTER. 8. Skopiuj zawartość okna do posta. Upewnij się, że kursor jest w obrębie okna, CTRL+A, a następnie CTRL+V do posta. Przykładowy wygląd raportu: ======================================- 5 odpowiedzi

-

- Windows 11

- Windows 10

-

(i 4 więcej)

Oznaczone tagami:

-

Epilog Temat już nie będzie aktualizowany, a przynajmniej nie w stylu dotychczasowym. Na pożegnanie wykonałam ostateczne porządki i aktualizacje: poprawa wszystkich linków i ogólnych treści opisowych, dodanie adnotacji na temat statusu aplikacji w roku 2025, wyrzucenie śmieci oraz schowanie do spoilerów starych opisów. Indeks i lista softu jak najbardziej aktualne, po prostu już nie będę dręczyć opisów kolejnych wersji programów. Nie widzę sensu, to procesy straszliwie pracochłonne, eliminujące mnie z życia na wiele tygodni, zaś użytkownicy mają teraz inne priorytety komunikacyjne. A te stare opisy w spoilerach nadal mogą być przydatne do porównania z oficjalną listą zmian programu, jeśli komuś by się chciało w ogóle w tym grzebać... Temat powstał ponad 20 lat temu (urodził się o wiele wcześniej na innym forum i w 2010 jako praca autorska przemigrował na moje forum), gdy krajobraz komunikatorów był drastycznie inny. Aż trudno w to dziś uwierzyć, ale to były czasy gdy "wszyscy" korzystali z Gadu-Gadu, klienta prymitywnego i typu adware. Genezą tematu było właśnie wykazanie jak cienki produkt to jest poprzez zestawienie go z innymi komunikatorami na rynku oraz wprowadzenie alternatyw ("Jabber/XMPP" z transportami Gadu to była czarna maska dla amatorów Gadu). W temacie byli także wszyscy wielcy gracze tamtych czasów (AIM, ICQ, MSN, Yahoo) i konkurenci Gadu (np. Tlen.pl). Dziś sieci wymarłe. Scena zaczęła się bardzo zmieniać, pojawiały się nowe protokoły i komunikatory, inne ginęły. Temat był sumiennie aktualizowany przez wiele lat od 2009 (uznaję to za oficjalną datę rozpoczęcia systematycznych aktualizacji razem z @dejko odpowiedzialnym za Mirandę) do 2020. Nanoszenie poprawek stawało się coraz bardziej uciążliwe, gdyż należało przemodelować pierwowzór tematu i dobrać inne metody klasyfikacji, zacząć dzielić i porównywać w inny sposób, wprowadzać nowe aspekty porównawcze, i tak dalej. A w przypadku Jabber/XMPP siwizna gwarantowana przy weryfikacji zgodności protokołowej (te "XEP-y"). To już nie było proste Gadu versus Jabber/XMPP, zagadnienie zaczęło się sprowadzać również do porównywania między sobą klientów Jabber/XMPP... Ponadto, nie oszukujmy się, ale temat (orientowany na aplikacje Desktopowe z osią Gadu) został załatwiony na cacy wraz z rozpoczęciem "ery Messengera" i przeniesieniem punktu ciężkości na platformy mobilne, co nie było nigdy przedmiotem rozprawki. Aż się sama sobie dziwię, że nie skończyłam wcześniej. W obecnej formie temat nie ma prawie nic wspólnego z oryginałem sprzed lat.

-

W toku gruntowne reorganizacje i prace zajmą jeszcze sporo czaso. Póki co: 1. Jak już stali bywalcy mogli zauważyć, archaiczne wątki są izolowane do korespondujących sekcji, by silnie podkreślić z czym mamy do czynienia: Diagnostyka malware - Centrum bezpieczeństwa Dział pomocy doraźnej Aplikacje zabezpieczające Archiwum Platformy klienckie Microsoftu Windows 11 Windows 10 Starsze systemy Terminal Tutoriale | Artykuły | Recenzje Strefa użytkowników Archiwum ----> Powód izolacji starych systemów oczywisty. Już wkrótce nawet Windows 10 przestanie być wspierany przez Microsoft (14 październik 2025). Do zrobienia: powieszenie ogłoszeń w każdym dziale starego Windows o zakończeniu wsparciu przez Microsoft. Ogłoszenia pro forma, pomocy nie odmówimy. Oraz poprawienie ogłoszeń jakie dane podawać w tematach z prośbą o pomoc. ----> Równie oczywisty powód wykopania starych opisów. Widok główny Tutoriali został ograniczony do treści jeszcze uznawanych za użyteczne, a tematy tam zlokalizowane częściowo poprawione. Natomiast Archiwum Tutoriali to pogorzelisko i na razie tylko oględnie w ogłoszeniu dałam znać, że prace mogą być uszkodzone bądź nie mieć racji bytu. Do zrobienia: poprawa moich starych Tutoriali w widoku głównym oraz częściowo w archiwum (tylko obrazki / linki). Nie mam zamiaru poprawiać cudzych archiwalnych prac. Notabene sekcja Darmowego oprogramowania też dokumentnie przetrzebiona. Dużo usunięte permanentnie, a niektóre opisy przeniesione do w/w Archiwum Tutoriali (które też pewnie zostaną skasowane). Na razie czas mi pozwolił na poprawienie wszystkiego w sekcji Operacje na dyskach oraz System. Nowe programy w zanadrzu. 2. Z serwera są usuwane masowo stare pliki (obrazy i inne paczki) linkowane bezpośrednio w tematach. Na serwerze był (i jeszcze nadal jest dopóki sprzątanie się nie ukończy) niestandardowy folder "picasso" gromadzący pliki dla użytkowników. Folder ten był dyktowany okolicznościami występującymi przy zakładaniu forum w 2010: łatwa migracja moich plików z innego (nie mojego) forum w starszej wersji niż moje świeżo zakładane forum oraz obejście problemu limitacji natywnych Załączników forum (skok był wykonany na IPB 3.0 z beznadziejnym systemem linkowania obrazów). Obecnie silnik forum jest już lata świetlne od tego co pierwotnie było i oferuje bardzo dobry system doczepiania obrazów, co więcej lepszy niż bezpośrednie linkowanie z folderu "picasso". Ponadto, nie wykluczam że w przyszłości forum zmieni hosting z niestandardowego (Leaseweb) na Invision w chmurze, a to jest związane z utratą wszystkich danych które nie są w standardowej ścieżce. Przygotowuję więc też grunt pod ten proces, gdyż czuję w kościach, że Invision może odciąć wersje z niestandardowym hostingiem (na razie udają, że wspierają). O ile taka decyzja zapadnie, bo hosting własny z pełną kontrolą zawsze uznawałam za lepszy + hosting w chmurze jest bardzo kosztowny (wielokrotność tego co obecnie płacę) i można osiwieć. Pod kątem użytkowników oznacza to, że są usuwane obiekty: https://www.fixitpc.pl/picasso/.../plik ... i migrowane na moje prywatne konto OneDrive, a linki są zmieniane na: https://1drv.ms/.../losowy ciąg Metoda koślawa, ale nie mam zamiaru doczepiać systemem Załączników forum plików relatywnych do archaicznych treści, usuniętych / nieistniejących już programów, i tak dalej. Staram się po prostu w minimalny sposób zachować treści, nawet jeśli historyczne. Podmiana linków jest wykonywana tylko w eksponowanych tematach, które były odnośnikiem w udzielaniu pomocy czy też tutorialach. Stare normalne posty zostaną rozwalone. Nowe pliki idą już klasycznym systemem Załaczników. 3. Zawiadamiam też, że będzie wykonana modernizacja serwera i oprogramowania na nim działającego.

-

FRST - Tutorial obsługi Farbar Recovery Scan Tool

picasso odpowiedział(a) na picasso temat w Tutoriale | Artykuły | Recenzje

Lista zmian 2025 Rewizje tutorialu: 17/01/2025 Usunięte opisy automatycznego resetu uprawnień w sekcjach "Zaplanowane zadania" i "Usługi". 17/01/2025 Dodana notatka relatywna do kont domenowych 17/01/2025 Korekta różnych linków- 17 odpowiedzi

-

- Windows 11

- Windows 10

-

(i 4 więcej)

Oznaczone tagami:

-

Windows Lista darmowych i komercyjnych programów zabezpieczających

picasso odpowiedział(a) na picasso temat w Aplikacje zabezpieczające

Changelog 2025 22-16.01.2025 - Poprawione wszystkie linki, informacje i adnotacje. - Dodana adnotacja na temat ostatniego wybryku Kasperskiego, z udziałem klientów z USA (to chyba środkowy palec wyłącznie w stronę USA i nie mamy się o co martwić). - Dodane do listy darmowych: MajorPrivacy (zastępuje PrivateWin10), Comodo Internet Security 2025, AdGuard Mail, Mullvad Browser, Brave, DuckDuckGo, Hasleo Backup Suite Free, WindowsHybridHardening Light (WHHLight), FirewallHardening, Proton Pass, UpdateHub, PrivWindoze i PrivWindozeLite, SuperMSConfig - Dodane do listy komercyjnych: nowa edycja SpyShelter (+ poprawiony link do starych wersji obecnie klasyfikowanych jako "klasyczne"), Linken Sphere 2 - Usunięte z listy darmowych: zlikwidowane produkty Adaware (Adaware Protect | Adaware Antivirus Free | Adaware Safe Browser), Immunet , Crystal Security, Wise Anti Malware, Malwarebytes Anti-Ransomware (MBARW) Beta, Türsteher, ABPrime i EHPrime (Pale Moon) , Microsoft Defender Browser Protection , uBO-Scope, Kimetrak (Firefox i Chrome), AOL Shield Pro Browser, Ghostery Private Browser, Iridium Browser, Sphere Browser, Certificate Patrol (Pale Moon), IronVest Essential (ex Blur Free), SUMo - Usunięte z listy komercyjnych: zlikwidowane produkty Adaware (Adaware Antivirus Pro i Total), ReasonLabs RAV Essentials, HDGUARD - Dokładne szczegóły na temat usuniętych aplikacji są w spoilerach w sekcji "Przeterminowane / wycofane z obiegu aplikacje...". -

Dostosowane nośniki instalacyjne Windows 11 i starszych

picasso odpowiedział(a) na picasso temat w Operacje na dyskach

NTLite Free Strona domowa Pobieranie Platforma: Windows 7, Windows 8.1, Windows 10 i Windows 11 32-bit i 64-bit * Licencja: freeware do użytku niekomercyjnego NTLite - Sukcesor projektów vLite dla Vista i nLite dla XP, dedykowany przygotowaniu dostosowanych płyt instalacyjnych systemów Windows 7 i nowszych. Dostępna ograniczona funkcyjnie edycja darmowa Free oraz płatne Home, Professional i Business. Możliwości programu: Source / Źródło - Zarządzanie obrazami instalacyjnymi Windows. Obrazy mogą być edytowane na wszystkich kombinacjach platformowych *, np. wykonalna edycja obrazów Windows 10 z poziomu Windows 7. Obsługiwane formaty obrazów to standardowy WIM, podzielone obrazy SWM oraz niezaszyfrowane wersje ESD. Program umożliwia konwersje ESD > WIM, SWM > WIM (czyli łączenie obrazów), WIM > SWM (czyli dzielenie obrazów). Pozwala także wygenerować bootowalny obraz ISO z tych obrazów, pod warunkiem, że zawierają standardową strukturę (foldery Boot i Sources). Tylko w wersji komercyjnej: możliwość edycji "Live", czyli zainstalowanego systemu, a nie tylko obrazów "offline". Components / Komponenty - Wycinanie ze źródła Windows określonych komponentów, zabezpieczone mechanizmami uwzględniającymi kompatybilność / wzajemną zależność (komponenty wymagane przez określone funkcje mogą być zablokowane przed usunięciem). Wersja darmowa udostępnia podstawową redukcję, niestety mocne krojenie jest niemożliwe, a im nowsza edycja tym gorzej (każdy nowy komponent dodany do programu automatycznie jest traktowany jako "premium"). Tylko w wersji komercyjnej: pełny skład, komponenty tej puli są oznaczone kolorem niebieskim. Features / Funkcje - Prekonfiguracja stanu komponentów znanych z systemowego "Włącz lub wyłącz funkcje systemu Windows". Settings / Ustawienia - Rekonfiguracja wybranych opcji Windows. Pula jest predefiniowana przez program i nie można dodawać własnych. Services / Usługi - Rekonfiguracja stanu usług systemowych programowych oraz sterowników. Krytyczne usługi są zablokowane przed edycją. Updates / Aktualizacje - Integracja aktualizacji Windows (wliczając Service Pack Windows 7) i pakietów językowych. Funkcja ta posiada inteligentne sortowanie, polegające na automatycznym ustaleniu przez aplikację poprawnej kolejności integracji aktualizacji i weryfikacji kompatybilności aktualizacji. Tylko w wersji komercyjnej: czyszczenie repozytorium WinSxS ("Clean update backup") Drivers / Sterowniki - Integracja dodatkowych sterowników, podanych w formie pojedynczych plików INF lub hurtem z rozpakowanych folderów. NTLite posiada także mechanizm ukierunkowania sprzętowego, polegający na tworzeniu z maszyny hosta listy sterowników umożliwiającej szybkie porównanie jakich sterowników może ewentualnie brakować w przygotowywanym obrazie instalacyjnym. Wersja darmowa ogranicza operacje do listy sprzętowej hosta z którego uruchomiono program. Tylko w wersji komercyjnej: ładowanie list sprzętowych innych komputerów, pokazywanie ukrytych urządzeń, funkcja "Import host" integrująca sterowniki hosta do obrabianego obrazu, funkcja "Exclude unused" usuwająca z listy integracyjnej sterowniki spoza wybranej listy sprzętowej, funkcja "Export driver(s)" ekstraktująca sterowniki z obrazu lub instalacji Windows, oraz "Reuse driver cache" (czyszczenie repozytorium WinSxS). Registry / Rejestr - Łatwy import gotowych plików REG bezpośrednio do rejestru obrazu, bez konieczności ładowania ich podczas procesu instalacji (porównaj z Post-Setup), co czyni edycje rejestru niezależnymi od metody wdrażania instalacji. Wejścia typu HKCU są zmapowane jako Default User. Dodatkowo jest możliwa bezpośrednia ręczna edycja gałęzi rejestru obrazu. Unattended / Automatyzacja - Interfejs automatyzacji określonych czynności podczas instalacji Windows (np. załączenie klucza produktu). Dostępne także dodawanie lokalnych kont (włącznie z autologowaniem wybranego) oraz przyłączanie do Grupy roboczej lub Domeny po instalacji. Tylko w wersji komercyjnej: funkcja Auto-fill, która automatycznie wypełnia pola wyboru w oparciu o bieżącą konfigurację maszyny hosta, oraz wybór schematu dysku (MBR/BIOS vs. GPT/UEFI) i partycjonowanie dysku. Post-Setup / Po-instalacyjna - Łatwe integrowanie instalatorów dodatkowych aplikacji, skryptów, tweaków rejestru czy "surowych" komend, uruchamianych w końcowej fazie instalacji Windows. Apply / Zastosuj - Strona zbiorczo wyliczająca wszystkie oczekujące na wdrożenie zmiany oraz ostrzeżenia, ułatwiająca rewizję przed realnym zastosowaniem zmian. Udostępnia też automatyzację procesów finalizujących tworzenie nośnika: usunięcie zbędnych edycji z obrazu, podział obrazu, kompresję do formatu ESD, oraz automatyczne tworzenie pliku ISO. Funkcje komercyjne są widoczne w edycji darmowej, ale zablokowane. NTLite występuje w wersji 64-bit i 32-bit, przy czym niezależnie od wybranej edycji można edytować obrazy obu linii bitowych. Częściowo spolszczony (nie wszystkie opisy / opcje). Wyjątek w opisywanej tu grupie aplikacji: NTLite nie wymaga instalacji ADK / WAIK. Do montowania obrazów WIM używa silnik wimgapi natywnie zintegrowany w systemach Windows 7 i nowszych. Natomiast w konwersji formatów obrazów jest utylizowana niezależna biblioteka wimlib. Poza tym, NTLite posiada autorski (napisany od zera) silnik do operacji na komponentach Windows i DISM nie jest używany w procesie obróbki komponentów. -

Dezynfekcja: zbiór narzędzi usuwających

picasso odpowiedział(a) na picasso temat w Dział pomocy doraźnej

Temat w trakcie aktualizacji. Póki co: - Dodałam opis AV block remover i Furtivex Malware Removal Script. - Do Archiwum zostały przeniesione programy MBAR i TDSSKiller (stare i zastąpione innymi rozwiązaniami producentów). Do zrobienia: uzupełnić stare brakujące opisy, ew. dodać opis narzędzia Antivirus Removal Tool. [post do skasowania potem] -

Dezynfekcja: zbiór narzędzi usuwających

picasso odpowiedział(a) na picasso temat w Dział pomocy doraźnej

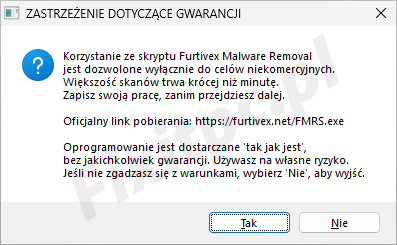

Furtivex Malware Removal Script (FMRS) Strona domowa Platforma: Windows 10 i Windows 11 32-bit i 64-bit Oficjalne autoryzowane linki pobierania: Pobierz Skrypt portable od thisisu (autor zlikwidowanego Junkware Removal Tool) orientowany na nowoczesne platformy operacyjne. Multijęzyczny, polskie tłumaczenie mojego autorstwa. Zadania które wykonuje skrypt: - Skan w poszukiwaniu malware, które mogło zostać przeoczone przez standardowe skanery. Autor na bieżąco śledzi krajobraz malware i w razie potrzeby dodaje nowe procedury. W odróżnieniu od większości narzędzi, skrypt nie tworzy żadnej kopii zapasowej usuwanych obiektów. Usuwanie jest permanentne. Dodatkowo, FMRS stosuje zabieg odwrotny niż typowa czarna lista. Narzędzie się nie patyczkuje i usuwa obiekty takie jak zaplanowane zadania spoza wbudowanej "bezpiecznej listy" (tzn. ważne zadania Microsoftu oraz antywirusów o ustalonej reputacji), czyli nawet od poprawnych aplikacji. Autor wychodzi z założenia, że te elementy zostaną samoczynnie odtworzone po ponownym uruchomieniu danego programu. Ostrzegam jednak, że są zadania które nie zostaną zrekonstruowane. - Skan pod kątem brakujących plików systemowych (limitowana pula). W przypadku wykrycia braków, narzędzie uruchomi dobrze znane komendy naprawcze *: DISM /Online /Cleanup-Image /RestoreHealth sfc /scannow Winmgmt /salvagerepository Winmgmt /resetrepository Winmgmt /resyncperf - Usuwanie zadań kolejki BITS (Inteligentnego transferu w tle), które posiadają błędy. - Czyszczenie różnych pamięci podręcznych (cache) wliczając też Steam, Discord, Java i CRL URL Cache. Ciasteczka (Cookies) są omijane, toteż nie będzie skutków ubocznych w postaci wylogowania z serwisów online. - Czyszczenie powiadomień Push w przeglądarkach Edge, Chrome, Brave, Vivaldi i Yandex (w układzie multi-profilów obecnie tylko 3 zostaną zaadresowane). - Czyszczenie Dzienników systemu Windows, wszystkich pięciu: Aplikacja (Application), Zabezpieczenia (Security), Ustawienia (Setup), System, Zdarzenia przesyłane dalej (ForwardedEvents). - Sprawdzanie statusu Aktywacji systemu Windows. Gdy wszystko będzie w porządku, w nagłówku raportu w linii z typem systemu operacyjnego pojawi się fraza Licensed. - W sekcji "Informacje dodatkowe" (Miscellaneous) są gromadzone dane tylko do odczytu, takie jak: potwierdzenie czy punkt Przywracania został utworzony, wykryte oprogramowanie AV, lista wyjątków Windows Defender, zawartość kwarantanny FRST i Dr. Web, lista logów Malwarebytes zapisanych na Pulpicie, lista plików zrzutów pamięci *.dmp (o ile były awarie) do analizy przez eksperta, wyniki skanów naprawczych * (o ile wykonane) i wyselekcjonowane ustawienia w rejestrze. INSTRUKCJA URUCHOMIENIA (ROZWIŃ SPOILER): -

Dezynfekcja: zbiór narzędzi usuwających

picasso odpowiedział(a) na picasso temat w Dział pomocy doraźnej

AV block remover (AVbr) Strona domowa Platforma: systemy powyżej XP (infekcja nie występuje na tym systemie) Oficjalne autoryzowane linki pobierania: Statyczna nazwa w paczce ZIP: Pobierz Nazwa generowana losowo: Pobierz W razie problemów, dostarczenie alternatywy w gestii autoryzowanego pomocnika. Narzędzie autorstwa regist z serwisu SafeZone, specjalizowane w usuwaniu konkretnej infekcji typu miner, która blokuje zarówno instalację programów AV, jak i dostęp do stron z pobieraniem AV i forów udzielających pomocy. Prócz tych oczywistych znaków, miner charakteryzuje się również: procesy symulujące "poprawne procesy" (np. taskhostw.exe, realtekhd.exe), zamykanie Menedżera zadań i gpedit.msc, ukryte konto o nazwie John, hijack usługi systemowej TermService, utylizacja RMS (prawdopodobny wyciek danych!). Przykładowe logi prezentujące elementy infekcji. Proszę zwrócić uwagę na sekcję "Flock" oraz konto minera (obecnie powinno mieć flagę ATTENTION / UWAGA w FRST): John (S-1-5-21-2341195396-3742866233-128469134-1002 - Limited - Enabled) Narzędzie eliminuje elementy minera i jego pochodnych, a także usuwa lub odwraca niepożądane modyfikacje w systemie. Wśród funkcji: Odblokowywanie instalacji antywirusów. W skład wchodzi: usuwanie pustych fałszywych folderów blokujących AV, reset uprawnień prawdziwych / niepustych folderów AV, usuwanie restrykcji DisallowRun*, reset zasad AppLocker (jeśli włączone i aktywne), usuwanie blokad charakterystycznych dla trojana CertLock. Rekonstrukcja usługi "Dostawca kopiowania w tle oprogramowania firmy Microsoft" (Microsoft Software Shadow Copy Provider). Odkręcenie zmodyfikowanych ustawień Windows Defender. W tym próba reaktywacji "Ochrony przed naruszeniami" (Tamper Protection), przy niepowodzeniu log poda tę informację. Usuwanie reguł Zapory systemu Windows dodanych przez infekcję. Usuwanie ukrytego konta "John" (aczkolwiek podczas usuwania użytkownik otrzyma pytanie, by potwierdzić akcję). Operacje na pliku Hosts. Odtwarza brakujący plik. Jeśli plik istnieje, ale jego zawartość odbiega od domyślnej, zgodnie z wyborem użytkownika AVbr albo go zresetuje, albo otworzy do bezpośredniej edycji. Miner jest bardzo agresywny i często aktualizowany. Autor AVbr stara się nadążać za "sztuczkami". Narzędzie ma zakodowaną ograniczoną żywotność i po wygaśnieciu poprosi o pobranie nowszej wersji. * FRST jest również blokowany, ale po zmianie nazwy potrafi podczas skanu automatycznie usunąć blokadę swojego oryginalnego EXE: HKU\S-1-5-21-2341195396-3742866233-128469134-1001\...\Policies\Explorer\DisallowRun: [16] FRST64.exe => removed successfully INSTRUKCJA URUCHOMIENIA (ROZWIŃ SPOILER): Miner blokuje również AVbr. W związku z naturą infekcji, jest ciężko pobrać narzędzie i zapobiec jego zablokowaniu. Link pobierania powinien być atypowy, a nazwa pliku EXE losowa. Powyżej są podane standardowe linki, w tym o charakterze losowym, ale jest prawdopodobne, że nie przejdą. Autor pozwala na przehostowanie paczki. -

Szczęśliwego Nowego Roku!

-

Z okazji Świąt Bożego Narodzenia najlepsze życzenia dla wszystkich użytkowników Fixitpc!

-

Dezynfekcja: zbiór narzędzi usuwających

picasso odpowiedział(a) na picasso temat w Dział pomocy doraźnej

Malwarebytes (MB) Strona domowa Platforma: Windows 7 i nowsze 32-bit i 64-bit Oficjalne autoryzowane linki pobierania: Pobierz Pobierz Pobierz Narzędzia pomocnicze: Malwarebytes Support Tool [Diagnostyk do reperacji lub awaryjnej deinstalacji narzędzia. Zastępuje stary MB-Clean.] .... opis w budowie .... -

Dezynfekcja: zbiór narzędzi usuwających

picasso odpowiedział(a) na picasso temat w Dział pomocy doraźnej

ESET Online Scanner Strona domowa Platforma: Windows 7 i nowsze 32-bit i 64-bit Oficjalne autoryzowane linki pobierania: Pobierz .... opis w budowie .... -

Czy sprawdziłaś w skrzynkach tych serwisów czy aby e-mail aktywacyjny nie wylądował w sekcji Spam? W logach e-mail forum i serwera nie ma błędów, poza wzmianką "użytkownik nie odpowiedział na e-mail aktywacyjny". W chwili obecnej trudno mi to sprawdzić namacalnie, gdyż nie posiadam kont w tych serwisach, a dodatkowo darmowa skrzynka Vivaldi jest dostępna na bazie systemu reputacji (aktywny udział w społeczności). Aczkolwiek przypuszczam, że jeśli rzeczywiście e-mail nie dochodzą, to prawdopodobnie chodzi o ustawienie identyfikacji typu SPF lub DKIM. Zajmę się tym. Przy okazji, czy mam połączyć konto "10minut" z "Medium" pod nazwą "Medium" utrzymując e-mail "10 minute"?

-

FRST - Tutorial obsługi Farbar Recovery Scan Tool

picasso odpowiedział(a) na picasso temat w Tutoriale | Artykuły | Recenzje

Lista zmian 2024 Rewizje tutorialu:- 17 odpowiedzi

-

- Windows 11

- Windows 10

-

(i 4 więcej)

Oznaczone tagami:

-

Szybkie otwieranie ścieżek rejestru

picasso odpowiedział(a) na picasso temat w System - Narzędzia i konserwacja

Registry Jumper Strona domowa Platforma: Windows XP do Windows 11 32-bit i 64-bit Licencja: freeware Registry Jumper - Przydatne i efektywne narzędzie, które pozwala otwierać klucze rejestru za pomocą jednego kliknięcia, oraz zapamiętywać ostatnio otwierane lokalizacje. Nazwy gałęzi rejestru mogą być wprowadzone w formacie skróconym (np. HKLM) lub pełnym (np. HKEY_LOCAL_MACHINE). "Zanieczyszczenia" ścieżki dostępu takie jak zbędne spacje, podwójne slesze, klamry etc. są automatycznie wycinane, więc przykładowo taka ścieżka dostępu nie będzie stanowić trudności: ['HKLM\\Software\Microsoft\Windows\CurrentVersion\Run']. Opcja Favorites pozwala zbudować, organizować i wyeksportować do HTML listę ulubionych / najczęściej odwiedzanych lokalizacji. Program wprowadza również obsługę protokołu regjump://, dzięki któremu możemy z lokalizacji rejestru stworzyć odnośniki HTML. Posiada dwa rodzaje obsługi: graficzną i przez konsolę. Mini rozmiar na dysku i minimalne zapotrzebowanie systemowe. Niespodzianka! Program otrzymał nowe życie w 2024 (włącznie ze wsparciem dla systemów x64 i Windows 11). -

Dezynfekcja: zbiór narzędzi usuwających

picasso odpowiedział(a) na picasso temat w Dział pomocy doraźnej

HitmanPro Strona domowa Platforma: Windows XP i nowsze 32-bit i 64-bit Oficjalne autoryzowane linki pobierania: Wersja dla systemów 64-bit: Pobierz Pobierz Wersja dla systemów 32-bit: Pobierz Pobierz W ramach wyjątku jedyny program komercyjny tu wyliczany. Hitman udziela jednorazowej darmowej licencji na usuwanie malware przez 30 dni. Po upłynięciu tego okresu czynny jest tylko skan bez możliwości usuwających. Darmową wersją bez limitu czasowego (opartą na tym samym silniku lecz mniej agresywną, bez kilku opcji i w innej "skórze") jest Sophos Scan & Clean. Uciążliwością tu jest, że pobieranie programu wymaga wypełnienia formularza rejestracyjnego. INSTRUKCJA URUCHOMIENIA (ROZWIŃ SPOILER): -

Menedżery elementów startowych (zaawansowane)

picasso odpowiedział(a) na picasso temat w System - Narzędzia i konserwacja

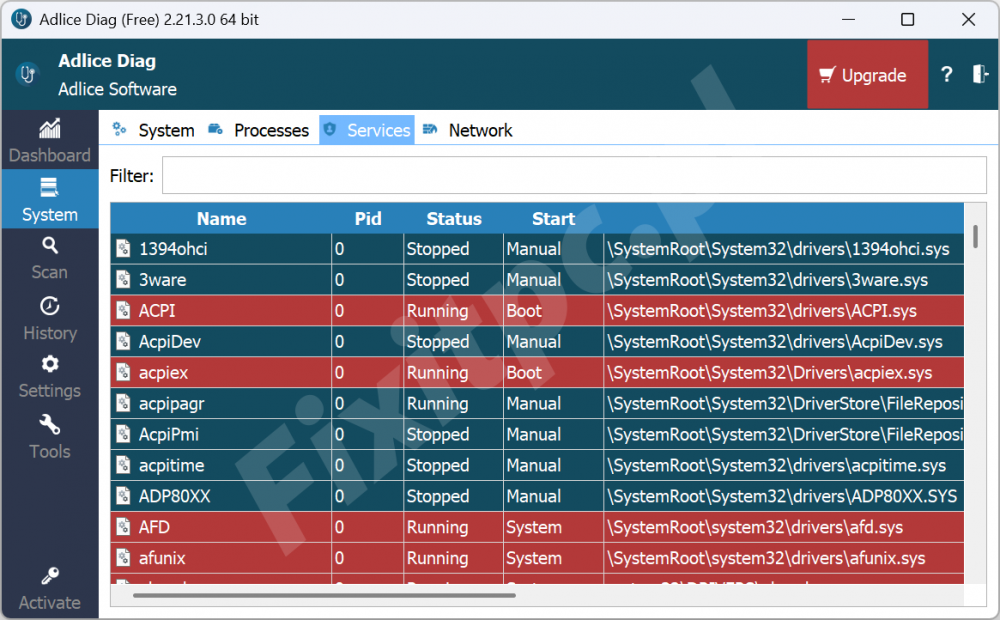

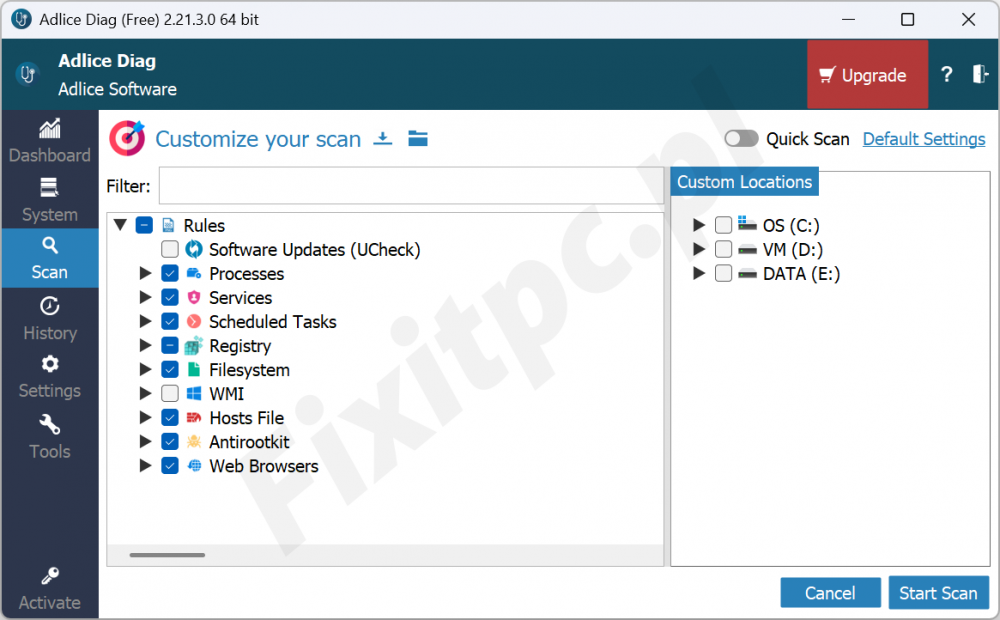

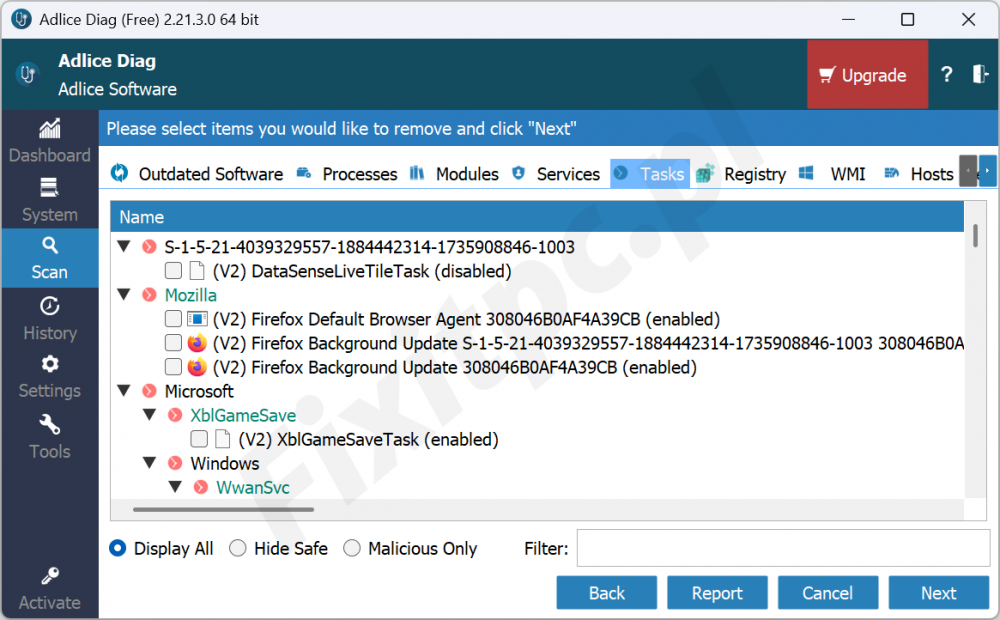

Adlice Diag Free Strona domowa Platforma: Windows XP do Windows 11 32-bit i 64-bit Licencja: freeware do użytku niekomercyjnego Adlice Diag - Hybrydowe oprogramowanie diagnostyczne z wbudowanym silnikiem anty-malware, zastępujące zlikwidowany już TaskSTRun. Występuje podział na następujące sekcje: System oferuje monitoring czasu rzeczywistego podstawowych zasobów systemowych, procesów i usług/sterowników z możliwością limitowanego sterowania obiektami. W tym kontekście jest to uboga wersja "Process Explorer" połączona z rozszerzonym "msconfig". Scan to klasyczny wykaz wykrytych elementów startowych pogrupowanych wg typów, z możliwością usuwania zaznaczonych wpisów. W zakres skanowanych obszarów wchodzą: procesy i moduły, usługi/sterowniki, zaplanowane zadania, rejestr (masa rozmaitych lokalizacji oznaczana mieszanym systemem etykiet wliczając znane z HijackThis), WMI, zawartość pliku Hosts, pliki i foldery w kilku standardowych lokalizacjach, przeglądarki. Są wykrywane rozszerzenia i ustawienia Firefox, Google Chrome, Edge i IE. Programy Adlice obsługują poprawne usuwanie elementów Google Chrome, w normalnych okolicznościach chronione przez przeglądarkę (Secure Preferences). Opcjonalnie może współpracować z UCheck Free. Menu kontekstowe elementów umożliwia wyszukiwanie na Google lub VirusTotal. Elementy są klasyfikowane w systemie kolorystycznym. Narzędzie posługuje się silnikiem RogueKiller (nadciąga re-branding na Adlice Protect) z modułem anty-rootkit, dzięki czemu jest możliwe usuwanie silnych i zablokowanych elementów malware. W opcjach jest możliwość deaktywacji sterownika anty-rootkit. Testowo włączoną funkcją jest MalPE, czyli agresywny moduł heurystyczny przeznaczony do detekcji plików wykonywalnych nieznanych malware. Dostępne kompilacje 32-bit i 64-bit w wersji instalacyjnej oraz portable. Wersja darmowa jest pozbawiona: narzędzi dodatkowych (aktualnie przeglądarka pliku Hosts z opcją resetu pliku do postaci domyślnej), zarządzania większą ilością maszyn przy udziale ustawień portable, automatycznych aktualizacji, możliwości rebrandingu programu. Powiązane opcje są zszarzone lub posiadają baner informujący o niedostępności. Na spodniej belce okna mogą się wyświetlać nieinwazyjne "reklamy" w postaci namowy na inne programy. -

Alternatywne edytory rejestru

picasso odpowiedział(a) na picasso temat w System - Narzędzia i konserwacja

Registry Finder Strona domowa Platforma: Windows XP do Windows 11 32-bit i 64-bit Licencja: freeware Registry Finder - Początkowo program był tylko ulepszoną wyszukiwarką rejestru, ale przekształcił się w bardzo dobry alternatywny edytor rejestru. Posiada podstawowe możliwości przeglądania i edycji znane z systemowego regedit, ale także pewne udogodnienia i ciekawostki niedostępne w regedit. Wśród udogodnień: pasek narzędziowy i pasek adresów, ulepszona wyszukiwarka oraz funkcja zamiany tekstu, historia operacji, dodatkowa kolumna informacyjna pokazująca rozmiar wartości w bajtach. Obsługuje uruchomienie wielokrotnych instancji okna, które po zamknięciu zostaną przywrócone na ostatnio otworzonych w nich ścieżkach. Potrafi zaimportować ulubione z systemowego regedit. Funkcja wyszukiwania jest szybka i efektywna. W warunkach jest definiowanie zakresu lokalizacji, wyszukiwanie wg daty modyfikacji oraz ukrytych kluczy *. Wyniki wyszukiwania są prezentowane w osobnej karcie w postaci listy, a wyszukiwany tekst jest wyróżniony na czerwono. Z poziomu wyników wyszukiwania można przeskoczyć do danej znalezionej ścieżki lub podjąć bezpośrednią operację modyfikacji czy usuwania. Wyniki wyszukiwania można zapisać do pliku w formacie CSV lub REG. Wszystkie operacje modyfikacji (usuwanie lub podmiana) są gromadzone w oknie historii. Ostatnia wykonana akcja jest oznaczona źółtą strzałką. Operacje modyfikacji rejestru mogą być odwrócone lub ponownie przywrócone. * W odróżnieniu od systemowego regedit, potrafi wykryć klucze ukryte techniką null. W wynikach wyszukiwania znaki null są oznaczane znakiem punktora •. W interfejsie jest dostępna wyszukiwarka takich kluczy z możliwością usuwania, ponadto w paczce zostało dołączone dodatkowe konsolowe narzędzie NReg, które umożliwia także ich tworzenie w celach "testowych" (oraz usuwanie). Dodatkowa mała fajna rzecz graficzna: klucze do których nie ma dostępu ze względu na uprawnienia są oznaczone małą czerwoną ikonką. Program jest dostępny w wersji instalacyjnej oraz portable, są dwie wersje odpowiednio dla systemów 32-bit i 64-bit. Aktywnie rozwijany i nie jest wykluczone, że w przyszłości będzie więcej ciekawych funkcji. -

Temat zostanie zamknięty. Bardzo Was proszę takie spory załatwiajcie tam gdzie należy (forum źródłowe). Do licha, nie mam pojęcia co się tam dzieje. Warto podkreślić, że @iJuliusz prowadzi całkowicie niezależną działalność na różnych forach. Na moim forum został oficjalnym pomocnikiem ze względu na udział w szkoleniu na BleepingComputer i pozytywną opinię przekazaną mi w kuluarach od nauczycieli prowadzących.